で実施するウイルス対策の基本|サードパーティツールも紹介-scaled.jpg)

クラウドサービスの普及に伴い、クラウド上のデータ漏えいやサイバー攻撃のリスクも増大しています。クラウド環境を安全に利用するためには、クラウドサービスの種類や責任共有モデルを理解し、自社のリスク評価に基づいて適切なセキュリティ対策に優先順位をつけることが重要です。

基本的なアクセス管理から暗号化、監視体制の構築まで、多層的な対策を講じることでクラウド上の資産を保護し、情報漏えいやサービス停止などの深刻な事態を未然に防ぐことが求められます。本記事では、クラウドセキュリティの基本概念と全体像について整理し、続くセクションで具体的な対策やサービス、ベストプラクティスまで幅広く解説します。

この記事でわかること

① AWSでウイルス対策を行うべき理由

② AWSで提供されるウイルス対策サービス

③ サードパーティ製のウイルス対策ツール

④ ウイルス対策のベストプラクティス

AWSにおけるウイルス対策の必要性と基本的な考え方

AWS(クラウド環境)でもウイルス対策が必要な理由

クラウドであってもウイルス対策は必要です。なぜならAWSの仮想サーバーAmazon EC2はOSが稼働するため、オンプレ同様にマルウェア感染リスクを完全に排除できないからです。

特に近年は、クラウド環境を悪用する攻撃(クリプトジャッキングによるリソース搾取や、ランサムウェアによるデータ暗号化など)も報告されており、これらへの対策が欠かせません。

また、業界標準やコンプライアンス要件もクラウド上のウイルス対策を求めています。たとえばPCI DSS(クレジットカード業界のセキュリティ基準)では、環境内のすべてのサーバー(AWS上のEC2インスタンスを含む)に対し、マルウェア対策ソフトの導入と定期的な更新を行うことを義務付けています。

AWS責任共有モデルとウイルス対策の範囲

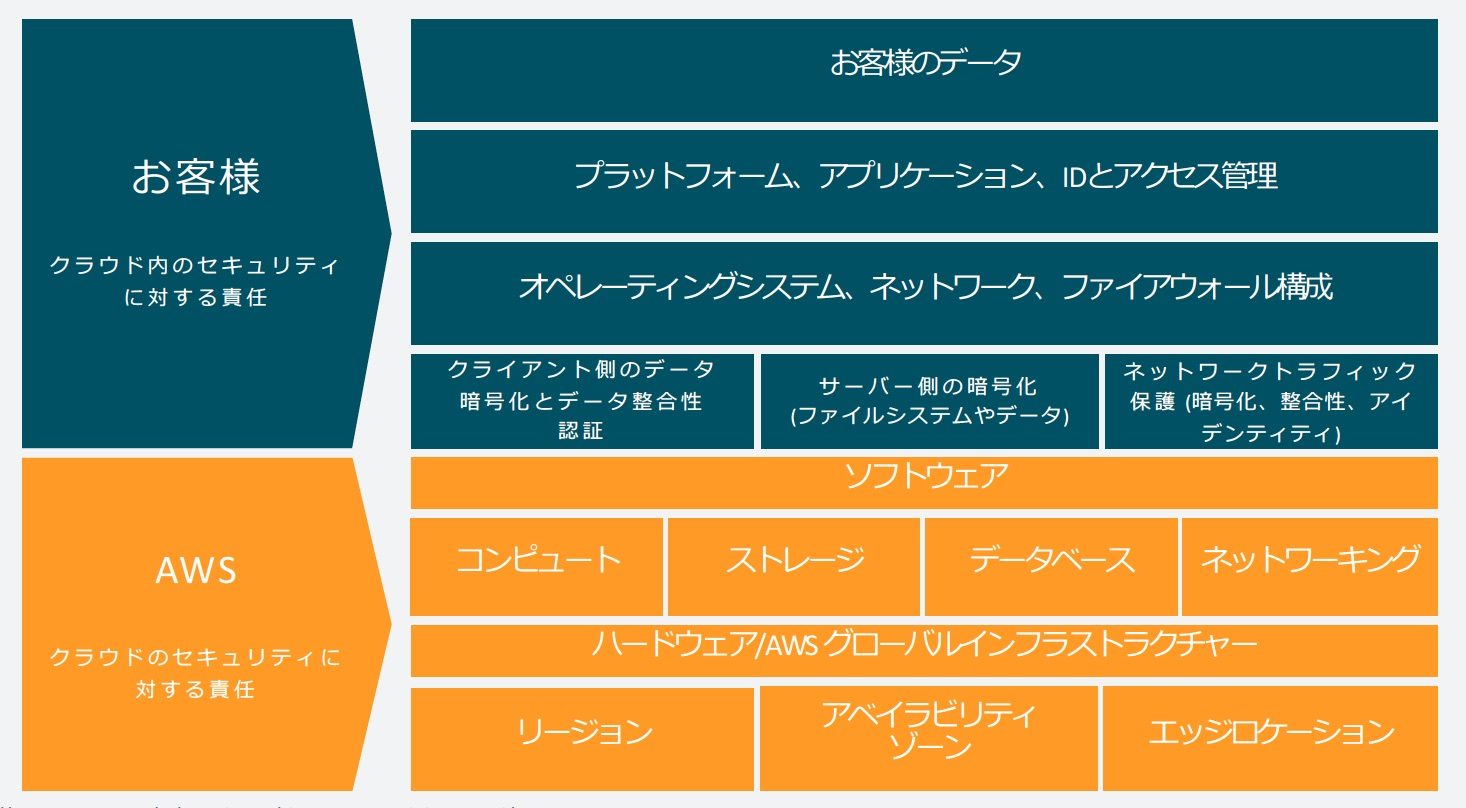

AWSでは責任共有モデルによってクラウド事業者(AWS)と利用者のセキュリティ責任分界点が定義されています。AWSはデータセンター設備やハイパーバイザー等インフラ基盤のセキュリティを担保しますが、ゲストOSやアプリケーション、データの保護は利用者の責任です。

したがって、EC2インスタンス内部で動作するOSの更新やパッチ適用、ファイアウォール設定、ウイルス対策ソフトの導入などは利用者側で実施しなければなりません。

特にEC2上のOSレベルのセキュリティ対策(例: 不要なポートの遮断、脆弱性パッチ適用、ウイルススキャン)はAWS側では自動では行われません。AWSはセキュリティサービスの提供や基盤強化を行っていますが、最終的にインスタンス内を守る防御とインシデント対応はユーザーに委ねられる点を押さえておきましょう。以下の図はAWSが公表している責任共有モデルになります。

引用:https://aws.amazon.com/jp/compliance/shared-responsibility-model/

- AWS側の責任範囲:データセンター物理設備、ネットワーク、仮想化基盤、管理型サービスのセキュリティ管理など

- 利用者側の責任範囲:インスタンスのOS・ミドルウェア・アプリのセキュリティ設定(アカウント管理、暗号化設定等)、パッチ適用、ログ管理、ウイルス対策の実施 など

このように「クラウドだから安心」ではなく、「自分たちで守る部分がある」と認識することが第一歩です。その上で、AWS提供のセキュリティサービスとサードパーティ製ウイルス対策ツールを組み合わせ、多層防御を構築することが効果的な戦略となります。

EC2インスタンスが直面するマルウェア脅威

EC2インスタンスは様々なマルウェア脅威に晒される可能性があります。代表的なものを挙げます。

| 脅威 | 予防(まずやること) | 検知(異常の気づき方) | 初動(最初の対応) |

|---|---|---|---|

| トロイの木馬/バックドア |

|

|

|

| ワーム/ボットネット(感染が広がるタイプ) |

|

|

|

| 暗号通貨マイナー(勝手に計算資源を使われる) |

|

|

|

| ランサムウェア(データを暗号化して人質化) |

|

|

|

| データ窃取型スパイウェア(情報の持ち出し) |

|

|

|

| ルートキット(OSの深い所に潜む) |

|

|

|

| *用語メモ:セキュリティグループ=EC2の通信ルール/ ネットワークACL=VPCの出入口ルール/ GuardDuty=不審な動きを見張るAWSの監視サービス | |||

- トロイの木馬・バックドア型マルウェア

正常なソフトに偽装して侵入し、データ窃取や外部からのリモート操作を可能にする不正プログラムです。例えばGuardDuty検知例の「Trojan:EC2/DropPoint」は盗まれたデータを外部に送信する通信を検知するものです。EC2が踏み台にされ機密情報が漏洩するリスクがあります。

- ワーム・ボットネット

ネットワーク経由で自己増殖し、他のサーバーへ感染を広げるマルウェアです。感染するとEC2上でボット(遠隔操作マルウェア)となり、外部のC&Cサーバーと通信してDDoS攻撃やスパム送信に加担する恐れがあります。

- 暗号資産マイナー(クリプトジャッカー)

攻撃者が不正にインスタンスへマイニング用マルウェアをインストールし、EC2のCPU・GPUパワーを密かに消費させるものです。処理能力が奪われサービス性能が低下するだけでなく、クラウド利用料の高騰にもつながります。

- ランサムウェア

インスタンス内のデータを暗号化し身代金を要求するマルウェアです。特にWindowsサーバーは狙われやすく、共有ストレージのファイルを暗号化されると業務停止の重大インシデントになります。定期バックアップとウイルス対策により被害軽減が重要です。

- ルートキット

OSの深部に潜み、管理者権限を乗っ取って痕跡を隠す高度なマルウェアです。感染した場合、検知・駆除が非常に困難で、インスタンスを一から再構築する必要に迫られることもあります。

このようにトロイの木馬、ワーム・ボットネット、クリプトマイナー、ルートキットなど多様なマルウェアがEC2を脅かしうるため、クラウド上でも油断せずセキュリティ対策を講じる必要があります。

AWSが提供するサービスを活用したウイルス対策

上記で挙げたようなマルウェアを対策するためにAWSでは様々なマネージドセキュリティサービスを提供しています。ここでは主に Amazon GuardDuty(マルウェア検出), AWS Security Hub(セキュリティ統合管理), Amazon Inspector(脆弱性診断) の3つを取り上げ、その特徴を紹介します。

Amazon GuardDuty(マルウェア検出機能の活用)

Amazon GuardDutyは、AWSアカウントやワークロード上の不審なアクティビティを検出するマネージド型の侵入検知サービスです。VPCフローログやCloudTrailログ、DNSログなどを機械学習と脅威インテリジェンスで分析し、アカウントへの不正アクセスやインスタンスの異常な通信を継続監視します。さらに、2022年から EC2向けマルウェア検出機能が追加されました。

GuardDutyのマルウェア検出機能の主な特徴は以下の通りです。

- エージェントレスで容易に導入

各インスタンスに専用ソフトウェアをインストールする必要はなく、GuardDutyの機能をコンソールで有効化するだけで利用できます。既存環境にエージェントを入れる負担なく、クラウド全体のマルウェア監視を即座に開始できます。

- スナップショットによるボリュームスキャン

GuardDutyはマルウェア疑いの振る舞いを検知すると自動的に対象EC2のEBSボリュームをスナップショットし、そのコピーに対してマルウェアスキャンを実行します。オンデマンドで管理者が任意にスキャンを実行することも可能です。この方式により稼働中インスタンスへの影響を最小限に抑えつつディスク上の不正ファイルを検出できます。

- 多様なマルウェアを検知

AWSが保有する最新の脅威インテリジェンス(悪意あるIPアドレスやドメインのリスト等)や機械学習モデルを活用し、トロイの木馬、ワーム、暗号通貨マイナー、ルートキット、ボットなど様々なマルウェアを検知します。シグネチャマッチングに加え挙動分析により未知のマルウェアにも対応することが可能です。

- 自動アラート連携と通知

GuardDutyでマルウェアが検出されると、GuardDutyコンソールに検出結果が表示されるだけでなく、その内容が自動的に AWS Security Hub や Amazon EventBridge に送信されます。

これによりアラートの一元管理や管理者への自動通知を簡単に実装可能です。例えば「EC2でマルウェアファイルを検出」というGuardDutyアラートに対し、Amazon SNSで即座に管理者へ通知したり、Lambda関数をトリガーして当該インスタンスを隔離する自動対処フローを組むこともできます。

- 検出に特化(駆除は手動)

GuardDutyは高度な検出網を提供しますが、発見したマルウェアの隔離・削除までは自動では行いません。あくまで「発見した」という通知までがGuardDutyの役割であり、実際の駆除対応(インスタンスからの悪意あるファイル削除やOS復旧)はユーザー側で実施する必要があります。

言い換えればGuardDutyはクラウド上に24時間365日の監視センサーを配置するサービスであり、検知後のレスポンス(除去処置)は別途対策が必要です。この点を理解し、後述するような対処フローと組み合わせて活用しましょう。

AWS Security Hub(セキュリティ統合管理でのウイルス対策)

AWS Security Hubは、AWS環境全体のセキュリティ状況を統合的に可視化・管理するためのサービスです。複数のAWSセキュリティサービス(GuardDuty、Inspector、IAM Access Analyzer、他)や一部サードパーティ製セキュリティツールからの検出結果を集中収集し、一元的にダッシュボード表示します。ウイルス対策の観点でSecurity Hubが果たす役割は次のとおりです。

- アラートの集中管理

GuardDutyが検知したマルウェア発見情報や、後述するInspectorが検出した脆弱性情報など、各サービスから上がるセキュリティアラートをSecurity Hubが集約します。セキュリティ担当者はSecurity Hubを見るだけで最近のインシデントを一目で把握でき、サービスごとに散在していた警告をまとめて管理できます。

- パートナー製品との統合

Security HubはAWSサービスだけでなく、対応するサードパーティ製セキュリティソリューションからの検出結果も自動集約可能です。例えばCrowdStrike FalconやTrend Micro Cloud One(後述)の検知したマルウェア感染や端末の異常もSecurity Hub上で一括管理できます。複数のマルウェア対策ツールを使っていても、Security Hubに統合しておけば画面をまたいだ確認が不要になり運用負荷を減らせるのがメリットです。

- セキュリティ水準の可視化と維持

Security HubにはAWSのセキュリティベンチマーク(CIS標準やAWS独自のベストプラクティス)に基づき、環境を継続チェックする機能も備わっています。ウイルス対策に直接関係する項目としては、例えば「EC2に最新のセキュリティアップデートが適用されていない」といったホストの脆弱性も検出・スコアリングされます。これによって自社環境のセキュリティ状態を定量的に把握し、ウイルス対策を含む必要な改善策の指針とすることが可能です。

- 自動通知・修復との連携

Security Hubで集約された検出情報は、Amazon SNSやEventBridgeと連携して通知や自動対処を実行できます。たとえばGuardDuty経由で「MaliciousFile発見」アラートがSecurity Hubに上がった際、SNSを使って管理者にメール通知したり、Lambda関数をトリガーして当該インスタンスに隔離セキュリティグループを付与する、といったセキュリティオーケストレーションも容易に組めます。

総じてSecurity Hubは、ウイルス対策を含むあらゆるセキュリティ情報の「ハブ(中枢)」として運用効率化と可視化に寄与します。クラウド上の各種セキュリティサービスやツールを活用する場合は、Security Hubで集約管理する構成を取ることをおすすめします。

Amazon Inspector(脆弱性スキャンによる予防策)

Amazon Inspector は、EC2インスタンスやコンテナイメージに対して自動的に脆弱性スキャンを行うサービスです。最新版のInspectorでは常時オンで動作し、新しい脆弱性情報(CVE)が公開されると対象リソースを自動再スキャン、結果に応じてリスクスコアを提示してくれます。

これは直接的なウイルス検出機能ではありませんが、「マルウェアに悪用される恐れのある脆弱性を事前に見つけ対処する」という意味で重要な予防策となります。以下では、Amazon Inspector活用によって期待できる効果をまとめます。

- 既知の脆弱性を自動検出

OSやインストール済みソフトウェアに深刻な脆弱性(CVE)が存在すると、Inspectorが素早く検出してレポートします。マルウェアはしばしば既知の脆弱性を突いてサーバーに侵入・感染するため、Inspectorによってウイルスが侵入する「穴」を早期に塞ぐことができます。

- リスク優先度づけと迅速な修正

Inspectorは検出した脆弱性一つひとつにCVSSスコアなどからリスクレベル(高・中・低)を付与し、どれから対処すべきか優先度を示してくれます。特に高リスク(リモートからのコード実行が可能等)の脆弱性は放置するとすぐにマルウェアに悪用されかねないため、優先的にパッチ適用や設定変更を行いましょう。Inspectorの結果を定期的に確認し、OSやミドルウェアの更新を怠らない習慣が、ウイルス感染自体を防ぐ重要な慣行となります。

- 継続的スキャンとSecurity Hub連携

Inspectorは新しい脆弱性が出るたび自動で最新スキャンを行うため、定期的な手動チェックは不要です。GuardDutyと同様、検出結果はSecurity Hubに連携され、一元的な管理・通知が可能です。万一深刻な脆弱性を放置するとSecurity Hub上のセキュリティスコアにも悪影響が出る(=運用上「見える化」される)ため、対応漏れ防止にも役立ちます。

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

サードパーティ製ウイルス対策ツール

クラウド環境のウイルス対策では、必要に応じてAWS標準サービスでは補完しきれない部分をサードパーティ製エンドポイントセキュリティ(アンチウイルス)製品でカバーできます。エンタープライズ向けの高度な機能や専門サービスを持つツールを導入することで、AWS標準機能だけでは難しいリアルタイム保護や詳細な脅威対策を実現可能です。ここでは代表的な製品を紹介します。それぞれ特徴が異なるため、自社の要件や予算に応じて適切なものを選定してください。

Trend Vision One - Endpoint Security

Trend Vision One - Endpoint Securityは、国内大手トレンドマイクロ社が提供するクラウド対応エンドポイントセキュリティソリューションです(旧称「Trend Micro Deep Security」「Trend Micro Cloud One Workload Security」から発展したサービス)。

AWS上のEC2を含むサーバーにエージェントをインストールし、リアルタイムのマルウェア対策から侵入検知、防御まで総合的な保護を提供します。主な特徴を見てみましょう。

- 多層防御による総合的なサーバー保護

単なるウイルス検出に留まらず、不正プログラム対策(アンチマルウェア)はもちろん、侵入検知・防御(IDS/IPS)、ファイル改ざん監視、ログ監視、Webレピュテーション(悪性サイトブロック)などサーバーセキュリティに必要な機能を1つのエージェントで実現します。これによりEC2上のワークロードを包括的に防御可能です。

- クラウドとの連携と一元管理

Vision OneプラットフォームはAWS環境と統合的に連携し、新規EC2インスタンスの自動検出・エージェント展開や、AWSタグに連動したポリシー適用が可能です。SaaS型の管理コンソールから複数サーバーの状態を監視でき、検知イベントはSecurity Hubにも連携可能です。オンプレミス+クラウド両方のサーバーを一元管理できる点も大きなメリットです。

- 高度な脅威検出技術

長年のセキュリティ研究に基づく最新ウイルス定義や振る舞い検知ロジックを搭載し、既知のマルウェアはもちろん未知のマルウェアやファイルレス攻撃も機械学習ベースでリアルタイム検知・ブロックします。

さらにVision One全体ではXDR(Extended Detection & Response)機能も提供しており、ネットワークやメールの脅威情報と関連付けた高度な分析も可能です。単一端末のみならず複数レイヤーの情報を総合して攻撃を検知・対応できるため、標的型攻撃にも強いエンタープライズ向け製品と言えます。

CrowdStrike Falcon

CrowdStrike Falconは近年トップクラスの評価を獲得しているクラウド型エンドポイント保護プラットフォームです。軽量のセンサー(エージェント)をEC2にインストールすることで、次世代型のウイルス対策と高度なEDR(Endpoint Detection & Response)を実現します。

- 次世代アンチウイルス & EDR

CrowdStrike Falconは旧来型のウイルス定義ファイルだけに頼らず、機械学習・AIを駆使した行動ベースのマルウェア検知を行います。未知のウイルスやファイルレスマルウェアも高度な振る舞い分析によりリアルタイムに検知・ブロック可能です。またエンドポイント上の不審な挙動を記録・可視化し、インシデント発生時に原因を追跡できるEDR機能も強力です。

- 24時間365日の監視

CrowdStrikeはFalcon OverWatchと呼ばれる専門の脅威ハンティングチームによる24時間監視サービスを提供しています。社内にセキュリティ専門家がいなくても、Falcon導入により高度な攻撃を検知・調査し通知してもらえるため、リソースの限られた企業でも最新脅威に対応可能です。またCrowdStrikeが保有する豊富な脅威インテリジェンスに基づくIoC(インジケーター)データベースにより、未知のマルウェアにも早期に対処できます。

- AWSサービスとの統合

Falconが検知したセキュリティインシデント情報はSecurity Hubに連携可能で、クラウド上の他の検出結果(GuardDutyやInspectorなど)と合わせて統合管理できます。さらにCrowdStrike自身もクラウドセキュリティ製品群(コンテナやクラウド設定のリスク管理ツール等)を提供しており、それらと組み合わせて包括的なクラウド環境の防御体制を築けます。AWSとの親和性が高く、GuardDutyなどと併用する第二の防御レイヤーとしてクラウド利用企業に採用されています。

Symantec Cloud Workload Protection

Symantec Cloud Workload Protection (CWP) はSymantec社(現在はBroadcom)が提供するクラウドワークロード向けセキュリティソリューションです。オンプレミス時代から定評あるSymantecのエンドポイントセキュリティ技術をクラウド環境に最適化しており、サーバーやコンテナ、クラウドストレージまで含めた包括的なマルウェア対策を提供します。

- クラウドネイティブな多層マルウェア対策

Symantec CWPはクラウド上のサーバーにエージェントを1つ導入することで、リアルタイムのマルウェアスキャンや挙動検知を実行します。特筆すべきは「マルチレイヤーのクラウドネイティブ・アンチマルウェアスキャン」機能で、ファイルベースのウイルスだけでなくメモリ上に潜む脅威も検知可能な設計です。これによりEC2等の計算リソースへのマルウェア感染を未然に防ぎます。

- クラウドストレージ(Amazon S3)スキャン対応

多くのウイルス対策ツールがサーバー上の保護に注力する中、Symantec CWPはクラウドストレージ内のマルウェア検査にも対応しています。例えばS3バケットにアップロードされたファイルを自動・定期スキャンし、ウイルスが検出された場合は即座に隔離・削除するといった措置が可能です。ストレージ経由でのマルウェア拡散や、利用者への不正ファイル配布を防止できる点で他製品との差別化要素となっています。

- コンテナとサーバーレスの保護

CWPはDocker等コンテナワークロードの監視・脆弱性検出機能も備えており、Kubernetes/ECS上のコンテナ内での不審な変更や既知マルウェアを検知します。さらに派生製品「CWP for Storage」はAWS Lambda(サーバーレス環境)とも連携し、イベントドリブンでスキャンを実行可能です。このようにモダンなアプリケーションアーキテクチャにも対応しているため、クラウド全体で統一的なセキュリティポリシー適用ができます。

ClamAV

ClamAV(Clam AntiVirus)はオープンソースで提供されている無料のアンチウイルスソフトウェアです。古くから存在するOSS製品で、商用製品ほど多機能ではありませんがGPLライセンスのためライセンス費用が不要であり、AWS上でも追加コストなく導入できます。そのため予算の限られた中小企業やテスト用途などで「とにかくウイルス対策を何も入れていないよりは入れたい」という場合に有用です。

ClamAVはオープンソースのウイルス検出エンジンであり、トロイの木馬やウイルス、マルウェアなどの悪意ある脅威を検出できます。Windows向け商用ソフトのような高度な自動防御機能はありませんが、リアルタイムスキャン用デーモン(clamd)も提供されています。一般的にはサーバー用途では常駐保護より手動またはスケジュール実行による定期スキャンに利用されるケースが多いです。

例えば毎日深夜にClamAVでフルスキャンを走らせてウイルス感染チェックを行い、発見があればログに記録・通知する、といった使い方が想定されます。

ウイルス対策の運用ベストプラクティス

最後に、AWS上でウイルス対策を効果的に運用するためのベストプラクティスを紹介します。ツールを導入しただけで安心せず、日々の運用で継続的に安全性を高めることが大切です。

定期的なスキャンスケジュールの設定

クラウド上のサーバーでも定期スキャンのスケジュールを設定し、継続的にマルウェアの有無をチェックしましょう。リアルタイム保護機能を持つ製品を導入している場合でも、週次または月次でフルスキャンを走らせることで潜伏している脅威を洗い出すことができます。

例えばClamAVのような手動スキャン型ツールの場合、cronに登録して毎日深夜にフルスキャン実行といった自動化が必要です。スキャン時間は業務に支障が出にくい時間帯に設定し、結果ログは後述のとおり集中管理します。

特にLinuxサーバーでは、WindowsのようにOS標準で常駐ウイルス対策が無いケースが多いため、定期スキャンや健全性チェックのプロセスを用意することが重要です。PCI DSSでもLinux環境でリアルタイムのアンチウイルスソフトを入れない場合、何らかのマルウェアチェックを定期的に行う代替プロセスを用意することが求められています。

自動スキャン結果をメール通知する仕組みや、AWS Systems Managerのスクリプトを使った全インスタンス一斉スキャンのジョブを組むなど、自社環境に合った形で「ウイルス感染していないことを定期確認する」仕組みを実装しましょう。

ログ監視とアラート設定

ウイルス対策関連のログやアラートを常に監視し、異常があれば即座に気づける体制を整えましょう。具体的なポイントは次の通りです。

- 検出ログの集約

アンチウイルスソフトやセキュリティサービス(GuardDuty等)の検出ログを一箇所に集めましょう。Amazon CloudWatch Logsにエージェントのログ(例えば ClamAVのスキャン結果ログ)を送り込んだり、AWS Security Hubに各種検出結果を集約することで、管理者は一つの画面で全イベントを確認できます。分散したログを手作業で調べるようでは検知が遅れてしまうため、ログ基盤の集約は重要です。

- リアルタイム通知の設定

マルウェア検出時に管理者へ即座にアラートが飛ぶよう通知設定を行います。GuardDutyであればSNSトピックと連携して検出イベントをメールやSMSで受信する、Security Hub経由でEventBridgeルールを作成しSlack通知やチケット発行を自動化するといった方法が考えられます。特に深夜など人間の目が届かない時間にインシデントが発生しても初動対応できるよう、24時間アラート体制を敷いておきましょう。

- ダッシュボードの活用

Security Hubや各種SIEMツールのダッシュボードを活用し、最新のセキュリティイベントが一目で分かる状態を作ります。「Security Hubの画面を見れば直近のウイルス検出状況が把握できる」ようにしておけば、担当者間での情報共有や経営層への報告もスムーズになります。

ログ監視と通知設定を適切に行うことで、インシデントを「検知したけれど誰も気づいていなかった」という事態を防げます。小規模なチームでも自動通知・可視化を駆使して監視網を強化しましょう。

インシデント発生時の対応フロー

万一ウイルス感染やマルウェア侵入が疑われる事態が発生した場合に備え、対応フロー(インシデントレスポンス手順)を定めておくことも重要です。以下に一般的な対応フローの一例を示します。事前に手順を決め訓練しておくことで、実際の有事にも冷静かつ迅速に対処できるようになります。

- 感染の疑いを検知・判断する

まずはGuardDutyのアラートやアンチウイルスソフトのログから、どのインスタンスで何が起きているか状況を把握します。検知内容を確認し、誤検知でないことをダブルチェックします。必要に応じてGuardDutyのオンデマンドマルウェアスキャンや他のスキャンツールを用いて、インスタンス内を詳しく調査しマルウェアの存在を特定します。この段階でインシデント対応チームや上長へのエスカレーションも検討します。 - 感染した可能性のあるインスタンスを隔離する

被疑のEC2インスタンスが特定できたら、まずネットワークから切り離し隔離します。具体的には当該インスタンスに対し「隔離用」のセキュリティグループを適用し、外部との通信を遮断します。隔離グループでは全インバウンド/アウトバウンドを拒否し、必要最小限の管理アクセス(例: 管理者の社内IPからのSSHのみ)だけ許可します。

これによりマルウェアの拡散やデータ漏洩リスクを抑えます(※既に確立済みの通信はセキュリティグループ変更では切断されないため、必要に応じVPCのネットワークACLで強制ブロックする措置も検討します)。 - 原因究明とマルウェアの排除

隔離後、当該インスタンス内で何が起きたか詳細に調査します。システムログやアプリログ、メモリダンプ等を分析し、マルウェアの種類や侵入経路を特定します。併せて攻撃に使われた可能性のある脆弱性の有無、開かれていたポート、盗まれた認証情報なども洗い出します。

判明したマルウェアに対しては、アンチウイルスソフトで排除を試みるか、手動で悪意あるファイルやプロセスを削除します。もしシステムの完全な洗浄が難しい場合は、感染インスタンスを破棄して新しいインスタンスに置き換える判断も重要です。特にルートキットのように根深い感染ではクリーンインストールした方が安全です。 - 復旧と再発防止策の実施

マルウェアを駆除・排除できたらサービスを正常状態に戻します。必要に応じてバックアップからデータリストアを行ったり、新規インスタンスに切り替えることでダウンタイムを最小化します。復旧後は今回の侵入経路を塞ぐため、恒久的な対策を講じます。

例えば悪用された脆弱性にはただちにパッチ適用し、盗まれた認証情報(アクセスキーやパスワード)はローテーションする、不適切なセキュリティグループ設定があれば修正するといった措置です。また他のシステムに同様の弱点がないか点検し、必要に応じ社内規定の見直しや追加研修など再発防止策につなげます。 - 報告と教訓化

インシデント対応が完了したら、経緯と対処内容を関係者へ報告します。経営層や顧客向けには事実関係と再発防止策を説明し信頼回復に努めます。併せて今回得られた教訓を社内に共有し、インシデントレスポンス計画や手順書にフィードバックします。「想定外だった事象は何か」「初動対応に改善の余地は無かったか」を振り返り、計画のアップデートや訓練の実施につなげましょう。

上記は一般的なフローですが、各社のシステム規模や体制によって詳細手順や順序は変わり得ます。重要なのは事前に手順を定め準備しておくことと、実際のインシデント時に迅速かつ冷静に対処することです。AWSも公式にインシデント対応のガイドラインやプレイブックを公開しています。それらも参考にしつつ、自社環境に適した対応フローを策定しておくと良いでしょう。

本記事で解説したように、クラウド時代のウイルス対策は「クラウドだからやらなくても大丈夫」では決してありません。AWS上でも適切なツールを導入し、運用面で工夫を凝らすことで安全な環境を維持できます。

クラウドの利便性を享受しつつ、しっかりとウイルス対策を実践して、安全なシステム運用を心掛けてください。読者の皆様の環境でも適切なクラウドセキュリティ対策を講じていただければ幸いです。

監修者:クロジカサーバー管理編集部

コーポレートサイト向けクラウドサーバーの構築・運用保守を行うサービス「クロジカサーバー管理」を提供。上場企業や大学、地方自治体など、セキュリティ対策を必要とするコーポレートサイトで250社以上の実績があります。当社の運用実績を踏まえたクラウドサーバー運用のノウハウをお届けします。

コーポレートサイトをクラウドでセキュアに

サーバー管理

クロジカガイドブック

- コーポレートサイト構築・運用の課題を解決

- クロジカサーバー管理の主な機能

- 導入事例

- 導入までの流れ