オンプレミスで運用しているWebサイトやシステムをAWSなどのクラウドに移行する際に、特に注意深く取り組むべきことはセキュリティ対策です。以前は、クラウドのセキュリティが漠然と不安視されがちでしたが、近年ではクラウドへの信頼感が大幅に増しており、信頼性でクラウドを選んだというケースも多くなってきました。

しかし、実際にクラウド利用する際に、クラウド利用者側でどのようなセキュリティに取り組むべきかを、詳細まで把握できているかが心配。という方は多いのではないでしょうか。

そこで、本記事ではAWSが提唱する「責任共有モデル」を理解し、適切なセキュリティ対策を講じることを目的として、AWSの責任共有モデルの概要から、ユーザーが実施すべきセキュリティ対策、関連サービスまで詳しく解説します。

この記事でわかること

① AWSにおける責任共有モデルについて

② AWS側で実施されるセキュリティ対策

③ ユーザー側で実施するべきセキュリティ対策

責任共有モデルとは

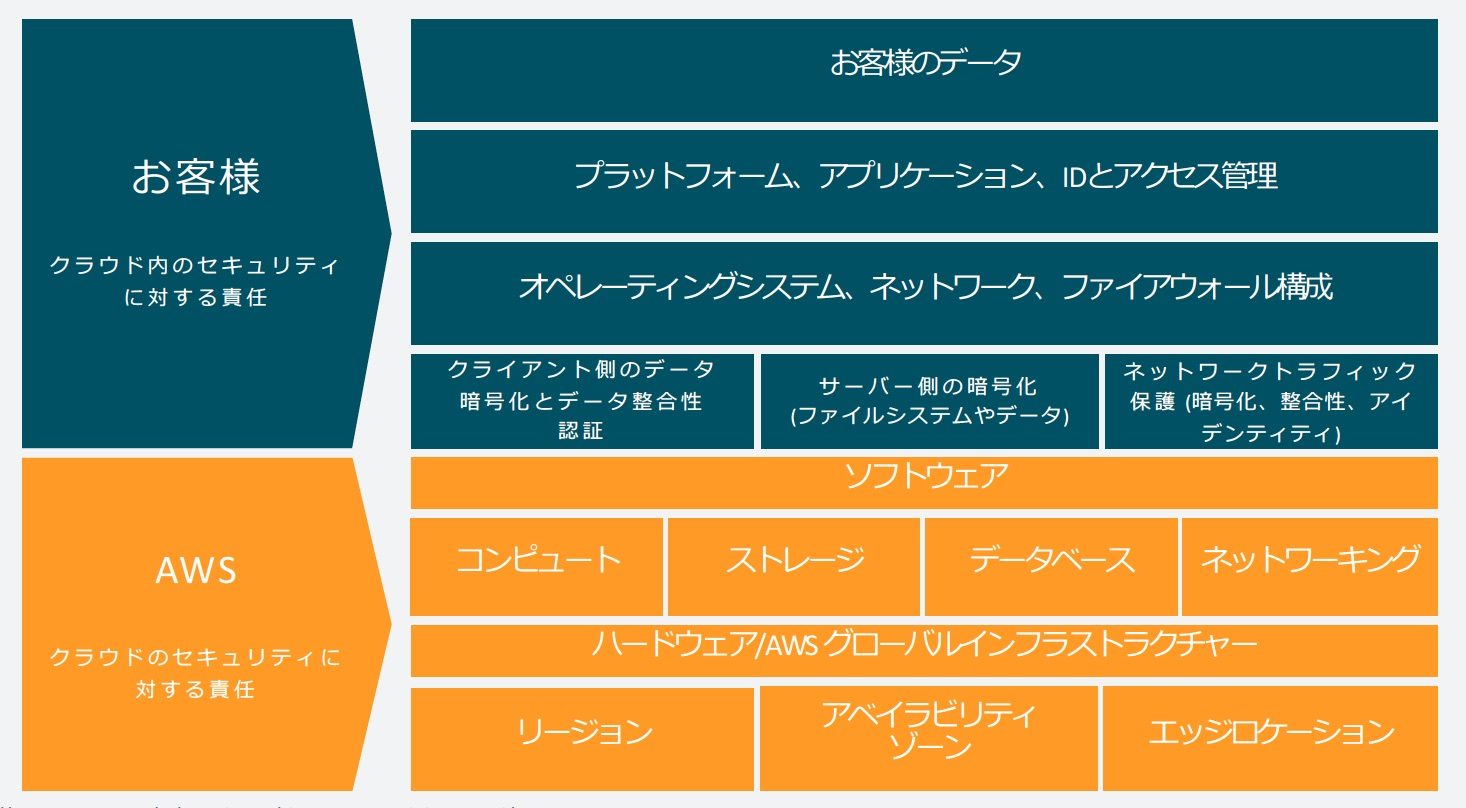

Amazon Web Services(AWS)の利用において、セキュリティ対策は 「責任共有モデル」 を採用していると提示されてきました。「責任共有モデル」 とは、AWSとユーザー(利用者)それぞれの責任範囲を明確にして、責任を分担するという考え方です。

以下で詳細について解説しますが、ざっくりとイメージを掴むために、AWSは「クラウドの基盤となるハードウェア、ネットワーク、施設そのものの運用・セキュリティに対する責任」があり、ユーザーは「クラウド上に構築・展開するシステムやコンテンツ・アプリケーションのセキュリティに対する責任」があるとされます。

引用:https://aws.amazon.com/jp/compliance/shared-responsibility-model/

このように、それぞれの責任範囲が明確になっていればユーザーは自身の責任範囲を把握し、適切なセキュリティ対策を講じることで、クラウド環境におけるセキュリティリスクを最小限に抑えることができます。ではAWSとユーザーには、具体的にどのようば責任範囲の分担があるのでしょうか。以下で見ていきましょう。

AWSの責任範囲

AWSの責任範囲は、大きく3つに分類することができます。以下ではそれぞれの範囲について解説いたします。

データセンター自体の管理(建物や土地)

AWSは、データセンター自体の物理的なセキュリティを確保するために、建物や土地の物理的なセキュリティ、自然災害対策、入退室管理などを行っています。これには24時間365日の監視体制や、最新のセキュリティシステムの導入が含まれます。

参考:AWS クラウドセキュリティ-環境レイヤー

参考:AWS クラウドセキュリティ-境界防御レイヤー

物理的なインフラストラクチャの管理

サーバーやネットワーク機器、ストレージなどのハードウェアの保守・管理もAWSが担当します。これには定期的な機器の点検やアップデート、障害対応などが含まれます。

参考:AWS クラウドセキュリティ-インフラストラクチャー・レイヤー

参考:AWS クラウドセキュリティ-データレイヤー

ホストOSと仮想化レイヤーの管理

物理サーバー上で動作するホストOS(基盤となるオペレーティングシステム)と、その上で複数の仮想マシンを実行・管理するための仮想化レイヤー(ハイパーバイザー)の管理もAWSの責任範囲です。

これには、セキュリティパッチの適用、システムの監視、パフォーマンスの最適化、そしてハードウェアリソースの効率的な割り当てが含まれます。

例えば、EC2インスタンスを起動する場合、ユーザーは自分の仮想マシン内のOSやアプリケーションの管理には責任を持ちますが、その仮想マシンを支える基盤システムの安全性と可用性はAWSが確保するといったイメージです。

ユーザー(利用者)の責任範囲

ユーザーの責任範囲について、本記事では大きく4つに分類して解説します。AWSの責任範囲の詳細と同様に、それぞれの範囲について触れていきます。

ゲストOSやミドルウェアの脆弱性対応

EC2インスタンスで使用するAmazon LinuxやWindows ServerのゲストOSの更新、ApacheやNginxのミドルウェアのCVE対応などはユーザーの責任範囲となります。そのためユーザーは、OSやミドルウェアベンダーが提供するセキュリティ情報を定期的に確認し、最新の脆弱性情報に対応する必要があります。

なぜなら、OSやミドルウェアに新しいバグが発見されると、セキュリティホールなどの脆弱性が生まれます。そして、セキュリティホールがあるOSやミドルウェアをそのまま放置しておくと、不正アクセスや情報漏洩が起こる可能性が高まってしまいます。具体的な脆弱性対応としては、下記などが挙げられます。

OSやミドルウェアの脆弱性対応

・AWSに脆弱性スキャンの実施を申請後、脆弱性スキャンを実施

・脆弱性を確認して、対応を検討

・パッケージアップデート

適切なネットワーク設定

ユーザーは、Virtual Private Cloud(VPC) やセキュリティグループなどの機能を利用して、ネットワークトラフィックを適切に制御する必要があります。

例えば、VPC を使用することで、AWS環境を論理的に分離し、外部からの不正アクセスを防ぐこと。また、セキュリティグループを使用することで、EC2インスタンスへのインバウンド(受信データ)およびアウトバウンドトラフィック(送信データ)を制御すること。を実施することが推奨されます。

その他 ネットワーク設定の例

・ユーザーは不要なポートを閉じ必要なポートのみを開けるように設定

・ネットワークアクセス制御リスト(ACL) を使用して、VPC サブネットへのトラフィックを制御

アプリケーションの管理

ユーザーは、AWS上に展開するアプリケーションのセキュリティにも責任を負います。アプリケーションの脆弱性は、攻撃者がシステムに侵入するための主要な経路となる可能性がありますので注意深く対応する必要があります。

具体的にどのような対応をするかというと、セキュアコーディングの実践、定期的な脆弱性スキャンの実施、コードレビューの徹底などが挙げられます。また、アプリケーション内での認証・認可メカニズムの適切な実装、入力値の検証、AWS WAFなどを使用して、SQLインジェクションやクロスサイトスクリプティングなどの悪意のある攻撃への対策もユーザー側に求められます。

その他 アプリケーション管理の例

・アプリケーションログの適切な取得と分析

・セキュリティイベントのモニタリング体制の構築

・アプリケーションの更新とバージョン管理

・アプリケーションのパフォーマンス監視と最適化

データの暗号化

ユーザーは保存データと転送中のデータの両方を適切に暗号化する必要があります。具体的には、S3バケット、EBSボリューム、RDSデータベースなどに保存されるデータには、AWS KMS(Key Management Service)を活用したサーバーサイド暗号化の実装が推奨されます。

また、機密性の高いデータには、データをAWSに送信する前にクライアントサイドで暗号化することも検討すべきです。転送中のデータについては、SSL/TLSなどの暗号化プロトコルを使用し、通信経路の保護を確実に行うことが求められます。適切にデータの暗号化を行うことで、データ漏洩のリスクを大幅に軽減し、コンプライアンス要件への対応も容易になります。

その他 データの暗号化の例

・暗号鍵へのアクセス権限の適切な設定

・データ削除時の安全な消去手順の確立

・暗号化設定の定期的な監査と見直し

アクセス権限の管理

AWS Identity and Access Management (IAM)を活用し、「最小権限の原則」に基づいた適切なアクセス制御の実装もユーザー側の対応として重要です。

具体的には、ユーザー、グループ、ロールの作成と管理、細かな権限ポリシーの設定、一時的な認証情報の活用、多要素認証(MFA)の導入などが含まれます。

さらに、組織の成長やプロジェクトの変化に応じて、IAMポリシーを継続的に更新・最適化することも必要です。AWS Organizationsを活用したマルチアカウント環境での一元的な権限管理も、大規模な組織では効果的です。適切なアクセス権限管理により、不正アクセスや内部脅威のリスクを低減し、セキュリティインシデントの発生を未然に防ぐことができます。

AWSのセキュリティ対策におけるメリット

ここまでで解説させていただいた、責任共有モデルに基づいてAWSを利用することで、ユーザーは多くのメリットを得ることができます。

まず、物理的なインフラストラクチャのセキュリティ管理をAWSに任せることで、ユーザーは自社のコアビジネスやアプリケーションのセキュリティに集中できます。また、AWSが提供する高度なセキュリティ機能や自動化ツールを活用することで、セキュリティ対策の効率化と高度化が可能になります。

さらに、AWSは多数の国際的なセキュリティ認証を取得しているため、ユーザーはAWSを使うだけでそれらの認証に適応したサービス提供ができることも大きなメリットです。例えば、ISO 27001やPCI DSSなどの厳格な基準に準拠したインフラを利用できることは、特にセキュリティ要件の厳しい業界にとって大きなメリットとなります。費用面においても、これらの管理や対策にかかるコストを削減できるため、AWS利用は経済的にもメリットがあります。

AWSが提供しているセキュリティ機能とサービス

まずはAWSが提供している主要なセキュリティ機能やサービスを挙げていきます。これらのセキュリティ機能とサービスを活用することで、ユーザーはクラウド環境のセキュリティを向上させることができます。

IAM(Identityand Access Management)

AWSリソースへのアクセス制御を管理するためのサービスです。ユーザーやグループを作成し、「誰が」「どのリソースに」「どのような操作を」行えるかを細かく設定できます。最小権限の原則に基づいた設定により、セキュリティリスクを最小限に抑えながら、必要な業務を効率的に進められます。

Amazon VPC(VirtualPrivate Cloud)

Amazon VPC(Virtual Private Cloud)は、AWSクラウド内に独立した仮想ネットワーク空間を作成できるサービスです。インターネットからの隔離度や接続性を自由に設計でき、サブネットの分割やセキュリティグループによるトラフィック制御も可能です。オンプレミス環境と同様のネットワーク構成をクラウド上で実現しながら、高度なセキュリティと柔軟なリソース配置を両立できます。

AWS Shield

AWS Shieldは、AWSで実行されるアプリケーションをDDoS攻撃から保護するマネージド型サービスです。StandardとAdvancedの2種類があり、Standardは全顧客に無料で提供され、基本的なネットワーク層の保護を行います。Advancedは有料で、より高度な保護と専門家のサポートを提供し、アプリケーション層の攻撃にも対応します。

AWS WAF(Web ApplicationFirewall)

AWS WAFは、Webアプリケーションを保護するクラウド型のファイアウォールサービスです。SQLインジェクションやクロスサイトスクリプティングなどの攻撃を検知・遮断し、アプリケーション層のDDoS対策も行います。Amazon CloudFrontやApplication Load Balancerと連携して動作し、カスタムルールの作成や自動更新機能により、最新の脅威に対応できます。導入が容易で、コスト効率も高いのが特徴です。

ユーザー側で取るべきセキュリティ対策

前述した通り、責任共有モデルにおいて、ユーザーが自身の責任範囲を適切に管理することは非常に重要です。以下では、ユーザーが取るべき主要なセキュリティ対策を紹介します。

悪意のある攻撃からの保護

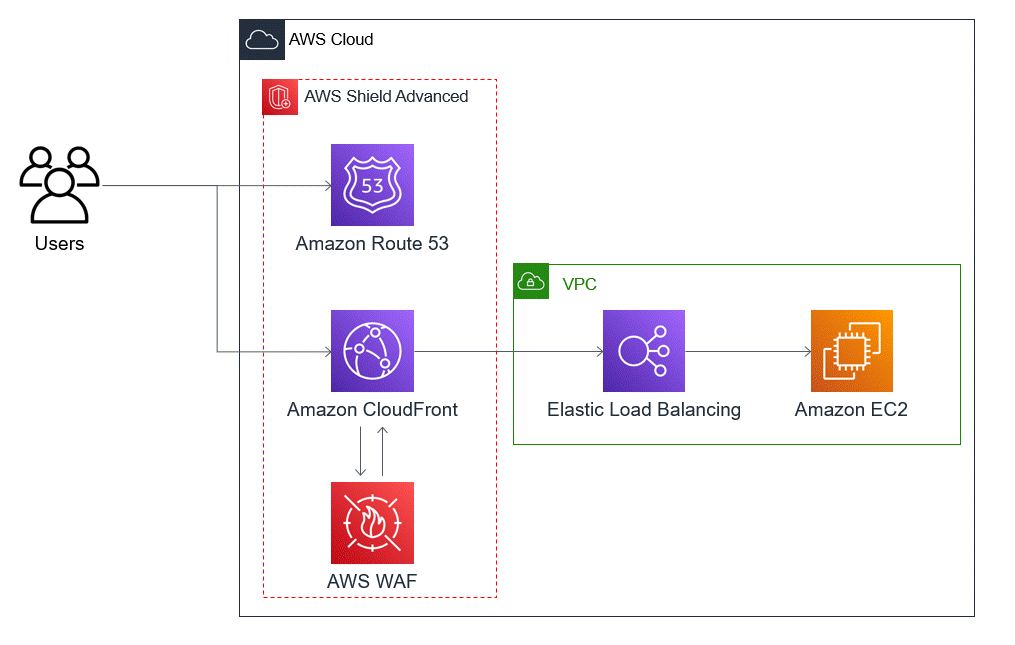

AWSにおいてユーザー側で取るべきセキュリティ対策として、悪意のある攻撃からの保護は非常に重要です。本記事内の「アプリケーションの管理」の項で簡単に触れましたが、ここでは一般的なAWSの構成図を踏まえて改めて解説します。

まず、AWS WAFを活用してWebアプリケーションをSQLインジェクションやクロスサイトスクリプティングなどの一般的な攻撃から守ります。AWS WAFはカスタマイズ可能で、特定のルールを追加して柔軟にセキュリティを強化できます。

また、DDoS攻撃から保護するためにAWS Shieldを利用します。AWS Shield Standardはネットワーク層や転送層のDDoS攻撃を防御し、AWS Shield Advancedではさらに高度な保護と専門家のサポートが提供されます。レイヤー7のDDoS攻撃には、AWS WAFと組み合わせて使用することで効果的に対応できます。

加えて、Amazon GuardDutyを活用してAWS環境内の予期しない振る舞いや悪意のあるアクティビティを継続的にモニタリングし、異常を検知して対応することも重要です。Amazon GuardDutyは機械学習を通じてログを分析し、脅威に関する知見を提供してくれます。これらのサービスを組み合わせることで、AWS上のアプリケーションやリソースを悪意のある攻撃から保護することが期待できます。

恒常的な監視とインシデント管理

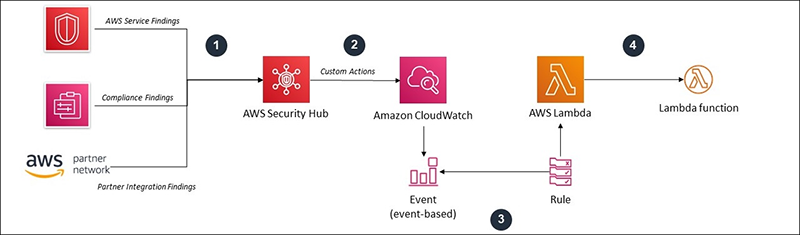

セキュリティを維持するために、恒常的な監視とインシデント管理も理解しておいて損はないでしょう。まず、AWS Security Hubを活用することで、複数のセキュリティサービスからのアラートを一元的に管理し、優先順位をつけて対応することができます。Amazon GuardDutyやサードパーティのツールからの検出結果を自動的に優先順位付けし、迅速な対応が必要なインシデントを特定できます。

また、Amazon CloudWatchはセキュリティ関連のログを収集・集約し、カスタムダッシュボードやウィジェットを作成してセキュリティトレンドを可視化することができます。アラームや自動アクションを設定することで、セキュリティインシデントを迅速に検出して対応することができます。CloudWatchとSecurity Hubを組み合わせることで、AWS環境全体のセキュリティ体制を強化し、インシデント発生時の迅速な対応が可能になります。

運用負荷が軽減できるAWSサービス

AWSは、セキュリティ運用負荷を軽減できる様々なマネージドサービスを提供しています。これらのサービスを活用することで、ユーザーはセキュリティ対策にかかる時間とコストを削減し、ビジネスに集中することができます。本記事では、各サービスの簡易的な紹介に留めます。

Amazon S3 (Simple Storage Service)

AmazonS3は、スケーラブルで安全なオブジェクトストレージサービス

Amazon Elastic File System (EFS)

AmazonEFSは、スケーラブルで安全なファイルストレージサービス

Amazon DynamoDB

AmazonDynamoDBは、フルマネージドなNoSQLデータベースサービス

AWS Lambda

AWSLambdaは、サーバーレスコンピューティングサービス

Amazon RDS (Relational Database Service)

AmazonRDSは、リレーショナルデータベースのセットアップ、運用、スケーリングを簡素化するマネージドデータベースサービス

Amazon Aurora

Amazon Auroraは、MySQLおよびPostgreSQLと互換性のある、クラウド向けに構築されたリレーショナルデータベース

Amazon CloudFront

AmazonCloudFrontは、コンテンツ配信ネットワーク(CDN)サービス

本記事で解説したきたように、AWSでのセキュリティ対策を考える際には、まずは「責任共有モデル」の内容をよく理解しましょう。セキュリティを保てるか不安があるかもしれませんが、AWSから利用者へのサポートは充実しています。

クラウド内は利用者側の責任範囲としていますが、AWSでは利用者がセキュリティ環境を実現できるように、さまざまな機能・セキュリティサービス・アップデートが提供されています。AWSが見つけた脆弱性情報についても、利用者に速報で情報提供されるため、必要な対応を素早くとることができます。

AWSのセキュリティ対策に関する記事はコチラ

監修者:クロジカサーバー管理編集部

コーポレートサイト向けクラウドサーバーの構築・運用保守を行うサービス「クロジカサーバー管理」を提供。上場企業や大学、地方自治体など、セキュリティ対策を必要とするコーポレートサイトで250社以上の実績があります。当社の運用実績を踏まえたクラウドサーバー運用のノウハウをお届けします。

コーポレートサイトをクラウドでセキュアに

サーバー管理

クロジカガイドブック

- コーポレートサイト構築・運用の課題を解決

- クロジカサーバー管理の主な機能

- 導入事例

- 導入までの流れ