クラウドサービスの普及に伴い、クラウド上のデータ漏えいやサイバー攻撃のリスクも増大しています。クラウド環境を安全に利用するためには、クラウドサービスの種類や責任共有モデルを理解し、自社のリスク評価に基づいて適切なセキュリティ対策に優先順位をつけることが重要です。

基本的なアクセス管理から暗号化、監視体制の構築まで、多層的な対策を講じることでクラウド上の資産を保護し、情報漏えいやサービス停止などの深刻な事態を未然に防ぐことが求められます。本記事では、クラウドセキュリティの基本概念と全体像について整理し、続くセクションで具体的な対策やサービス、ベストプラクティスまで幅広く解説します。

この記事でわかること

① クラウドサービスにおける責任共有モデル

② 最低限実施したいクラウドセキュリティ対策6選

③ 代表的なクラウドセキュリティサービス

④ セキュリティ対策の効果を高めるベストプラクティス

⑤ AWSのセキュリティ対策事例

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

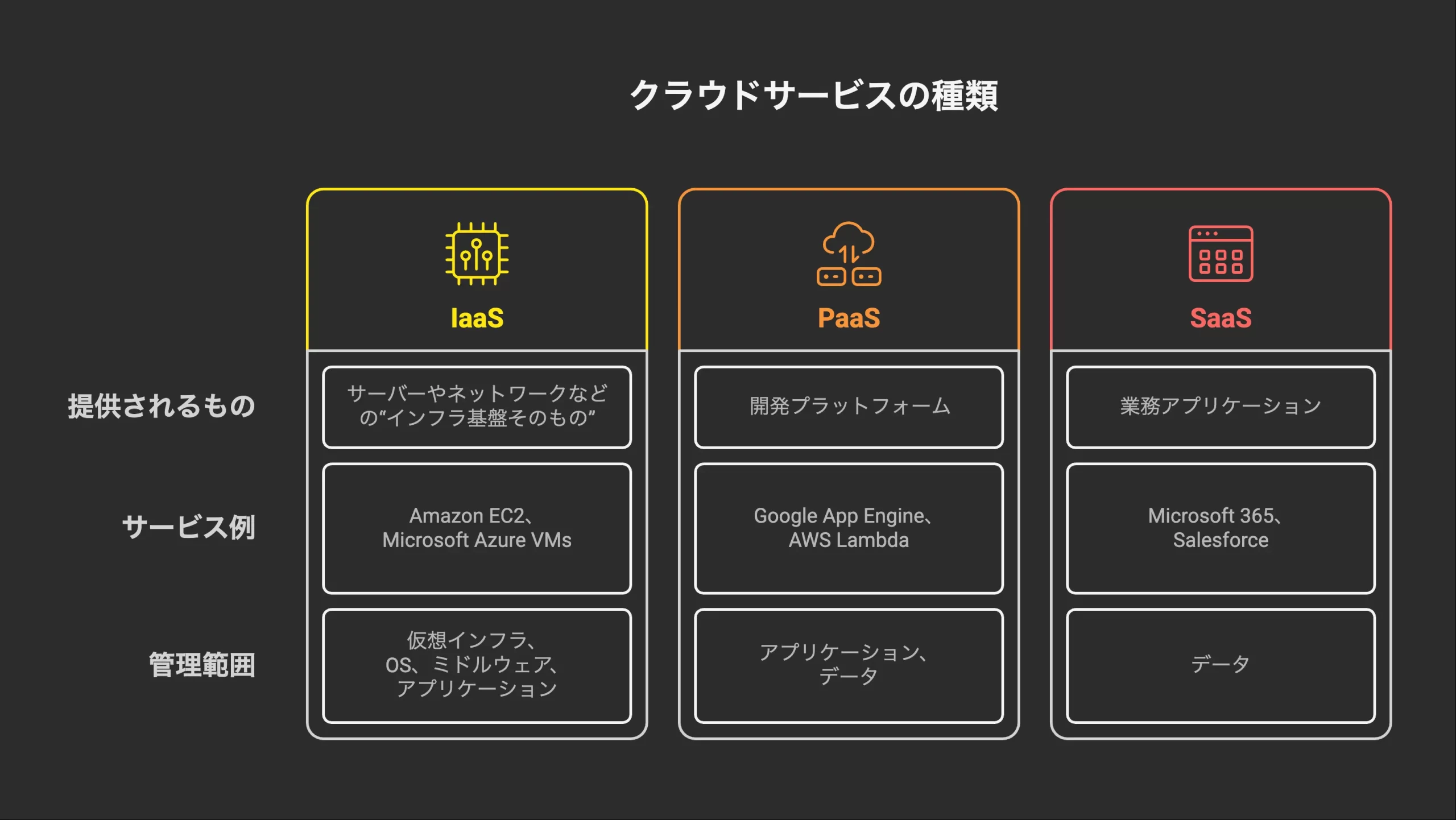

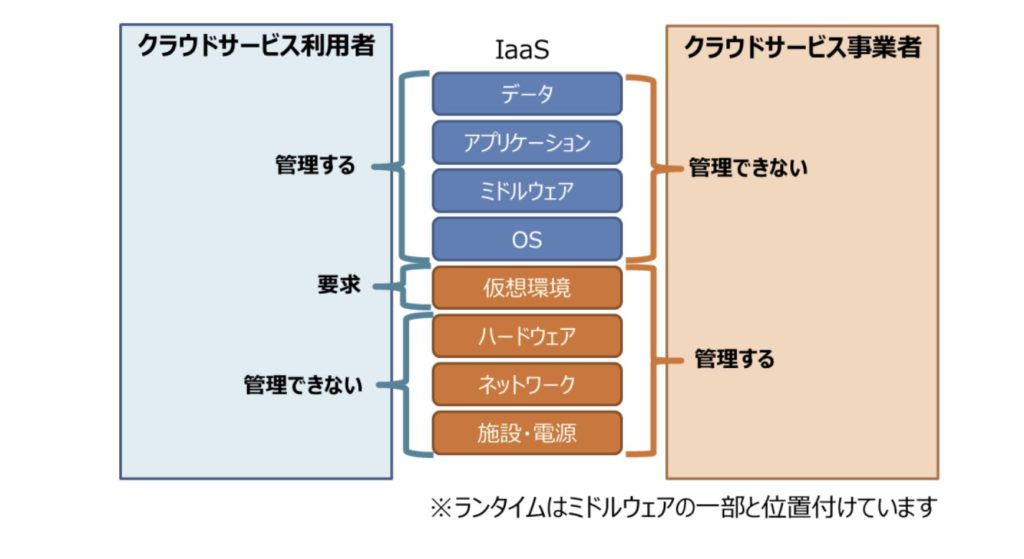

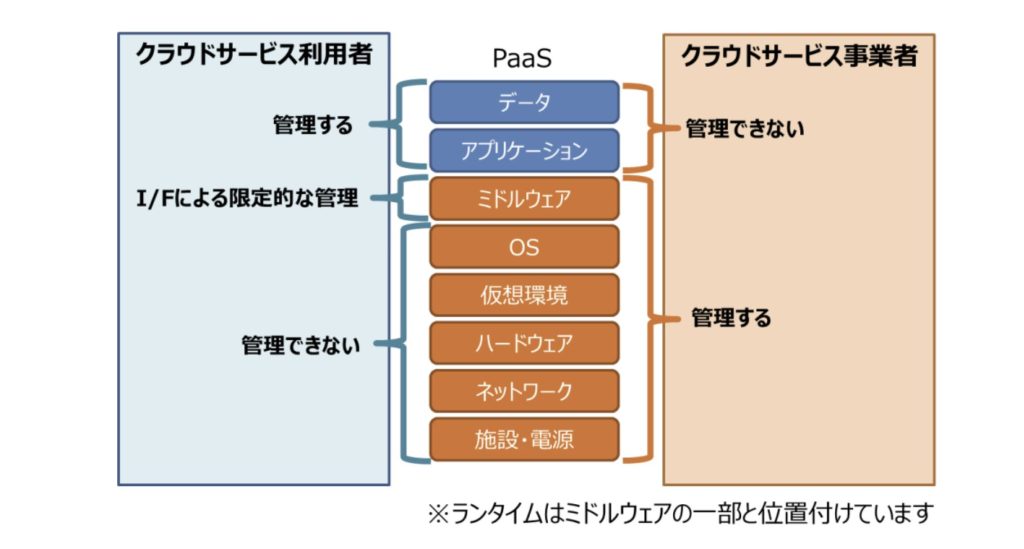

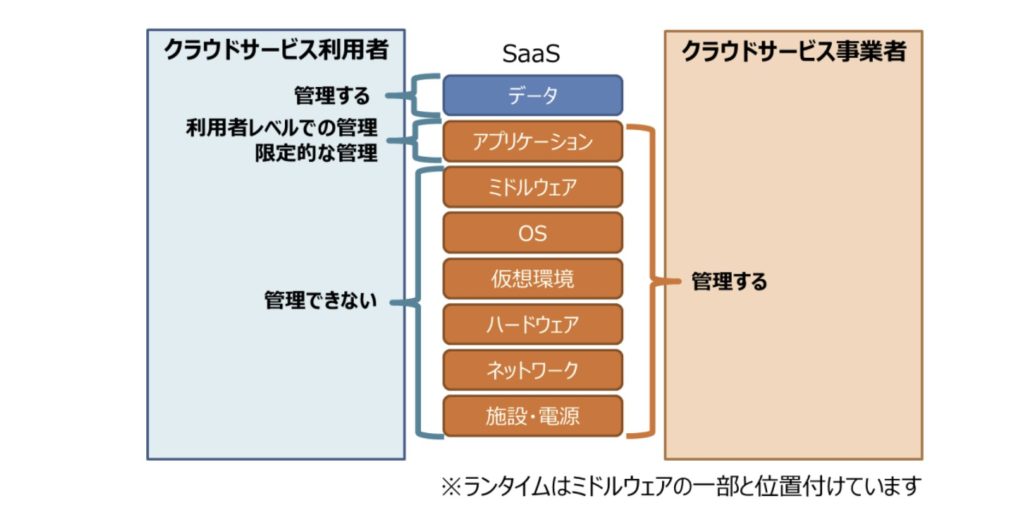

クラウドサービスの種類

クラウドには主にSaaS・PaaS・IaaSの3種類があり、提供範囲と利用者側の責任範囲がそれぞれ異なります。

IaaS(Infrastructure as a Service) はサーバーやネットワークなどのインフラ基盤そのものをクラウドで提供するもので、ユーザー企業はOSやミドルウェアも含めた広範な範囲でセキュリティ管理責任を負います。例えば、Amazon EC2やMicrosoft Azure Virtual Machinesがこれにあたります。

PaaS(Platform as a Service)は開発プラットフォームを提供するサービスで、ユーザー企業は自身が開発・投入したアプリケーション部分とデータのセキュリティを担い、OSやミドルウェアの管理はサービス事業者側が行います。こちらも具体例を挙げるとGoogle App EngineやAWS Lambdaなどが挙げられます。

SaaS(Software as a Service) は業務アプリケーションをクラウド経由で利用する形態で、ユーザー企業はソフトウェアを直接管理せずデータの安全管理にのみ責任を負います。代表的なSaaSとしては、Microsoft 365やSalesforceなどがこれに該当します。

特にIaaSでは仮想サーバのOSやソフトウェアに対するパッチ適用など迅速な脆弱性対応が必要になるため、オンプレミス環境に近い管理体制が求められます。このようにサービス形態によってクラウド事業者と利用者の責任分担が異なる点をまず押さえておきましょう。

責任共有モデルについて

前述したようなサービス種類の違いは、クラウドサービスにおける責任共有モデルとして体系化されています。クラウド事業者はハードウェアや基盤部分のセキュリティ(物理設備の保護、基盤ソフトの脆弱性管理など)を担当し、利用企業はクラウド上に構築・配置したOSやアプリケーション、データ、アカウント管理などを安全に運用する責任があります。

先ほどの説明と重複しますが、SaaSでは利用者はデータ管理のみ意識すればよい一方、IaaSではデータからゲストOSまで幅広く自社で管理する必要があります。このモデルに沿って、「クラウドだからセキュリティ対策はすべて事業者(クラウドベンダー)任せでよい」という誤解を避け、自社が担うべき領域を明確にして対策を講じることが重要です。

また、総務省が提供する「クラウドサービス提供における情報セキュリティ対策ガイドライン」など官公庁の指針でも、利用者側が留意すべきポイントが詳述されています。クラウド利用企業はこうしたガイドラインにも目を通し、自社とクラウド事業者の責任範囲を正しく理解した上でセキュリティ対策を計画・実行する必要があります。

引用:Ⅰ.6.クラウドサービス事業者とクラウドサービス利用者の責任_クラウドサービス提供における情報セキュリティ対策ガイドライン(第3版)

リスク評価から考えるセキュリティ対策の優先順位

クラウド環境の安全対策を効果的に行うには、闇雲に全対策を実施するのではなくリスク評価に基づき優先順位を定めることが肝要です。まずクラウド上で想定される脅威や自社資産の重要度を洗い出し、各リスクの発生可能性と影響度を分析して優先度をつけます。

例えば、公開ウェブサーバには外部からの攻撃リスクが高いためWAFやDDoS対策の優先度を上げる、一方で内部のみで利用するシステムでは内部不正や設定ミスに焦点を当てる、といった具合です。また、限られたリソースを最も重要な対策に集中させるため、重大な脆弱性や影響範囲の大きいリスクから順に対処していきます。

具体的には、リスク評価の結果に応じて「特に機密データには強力な暗号化と厳格なアクセス制御をまず適用する」「インターネット公開部分には真っ先にWAFや多要素認証を導入する」といった優先順位づけが考えられます。

さらに、クラウド特有のスケーラビリティによってリソースが増減し設定ミスが生じやすい点も考慮し、定期的な設定見直しや自動スキャンの計画も盛り込むべきです。このようにリスクアセスメントを通じて対策リソースを最適配分することで、限られた予算や人員でも効果的にクラウドセキュリティを強化できます。

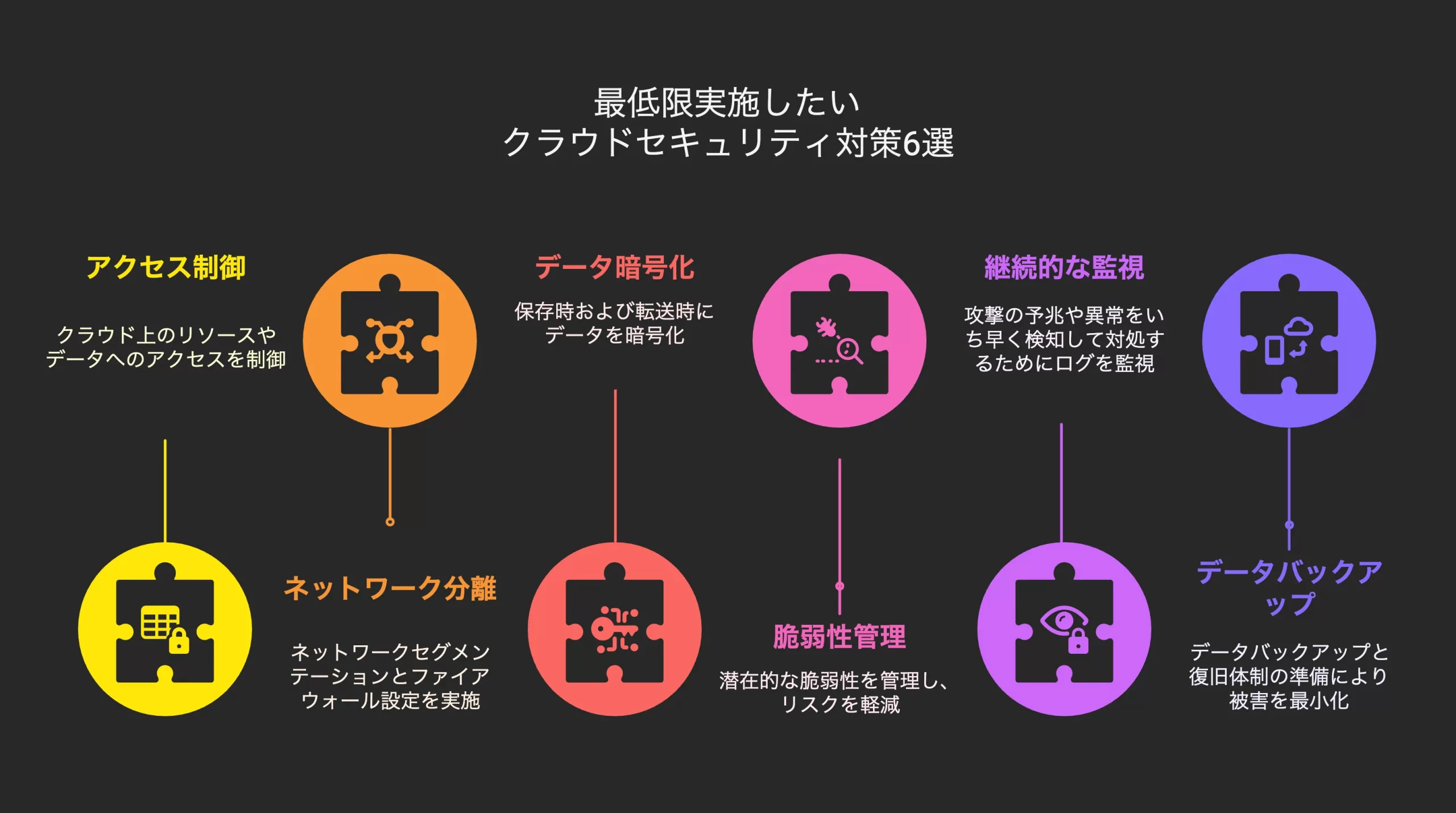

最低限実施したいクラウドセキュリティ対策6選

以上の全体像を踏まえ、ここからはクラウド導入時に最低限実施すべき基本的なセキュリティ対策6項目をご紹介します。以下でご紹介する対策はクラウド環境における「セキュリティの土台」とも言える対策であり、漏れなく実装することで大半の脅威に対する耐性が高まります。

それでは各対策について具体例やポイントを示しつつ解説してまいります。本記事に目を通していただいている皆様は、自社環境で未実施のものがないか確認し、自社リソースと対策優先度に応じて対策を検討いただければと思います。

アクセス権限の設定(ユーザー管理)

まず重視すべきはクラウド環境へのアクセス権限管理です。クラウド上のリソースやデータへのアクセスを制御することで、不正利用や情報漏えいのリスクを低減できます。具体的には、クラウドの認証基盤(AWSであればIAM、AzureならAzure ADなど)を活用し、ユーザーやシステムに対して最小権限の原則で必要最小限の権限だけを付与します。例えば経理データにアクセスできるのは経理担当者のみ、開発環境への管理権限は管理者のみ、といった具合に役割に応じて権限を絞り込み、不要な権限は付与しない運用が重要です。

また、アカウントへの多要素認証(MFA)の導入も必須と言えます。IDとパスワードだけの単一要素認証では、パスワード漏えいや総当たり攻撃による不正アクセスを完全には防げません。そこでワンタイムパスワードや認証アプリ、生体認証など複数の要素を組み合わせることでログインの強度を高めます。

仮にパスワード情報が漏洩した場合でも、MFAを導入しておけば不正ログインを阻止でき、クラウドアカウント乗っ取りのリスクを減らすことが可能です。さらに、クラウド環境の保守を外部企業に委託する際などにゲストユーザーを追加するといったことも考えられます。この場合もゲストユーザーの管理を徹底し、不要になったアカウントを適宜削除し権限を回収することが重要です。

ネットワーク分離とファイアウォール設定

クラウド上に構築したシステムでも、ネットワークの論理分離と通信経路の制御は欠かせません。AWSで言えばVPC(仮想プライベートクラウド)を用いて社内システムと外部ネットワークを分離し、サブネットごとに公開/非公開を設定します。

さらにクラウドのファイアウォール機能(AWSのセキュリティグループやAzureのNSGなど)を活用し、許可する通信元・宛先やポートを厳格に制限します。例えばインターネットから直接管理用のプロトコル(SSHやRDP)へアクセスできないように管理ポートへのアクセス制限を設けることは基本です。このように、特定の信頼済みのIPからのみSSH接続を許可し、それ以外は遮断する設定にするだけでもクラウドサーバへの不特定多数からの侵入経路を減らせます。

またWebアプリケーションを配置する場合、公開が必要な部分のみをパブリックサブネットに置き、データベースや内部サービスはプライベートサブネットに隔離するといったネットワーク設計の工夫も有効です。

これにより万が一Webサーバが侵害されても内部ネットワークへの水平展開を防ぎやすくなります。クラウド事業者が提供する分散型のファイアウォールだけでなく、必要に応じて仮想アプライアンス型のファイアウォールやIDS/IPSを導入することもできますが、中小規模であればまずクラウド標準のネットワークセキュリティ機能を活用した上で追加の対策を検討すると良いでしょう。

データ暗号化(保存時・転送時)

クラウド上に保存・処理されるデータの暗号化も基本的な対策の一つです。まずデータ保存時(静止時)の暗号化では、クラウドストレージサービス(例:AWS S3やAzure Storage)やデータベースサービスで提供される保存データ暗号化機能を有効化します。

多くのクラウドサービスはサーバー側暗号化(SSE)に標準対応しており、暗号鍵もクラウド側で管理するKMS(鍵管理サービス)を利用できます。これにより万が一ストレージ自体の情報が流出しても内容を解読されないようにできます。また、特に機微な情報については必要に応じアプリケーション側で事前に暗号化(クライアント側暗号化)してからクラウドに保存することで二重に安全性を高めることも可能です。

一方、データ転送時の暗号化も同様に重要です。クラウド利用時は基本的にインターネット経由でデータが行き交うため、通信経路をTLS/SSLで暗号化して盗聴や改ざんのリスクを低減します。具体的にはWebアプリにおけるHTTPSの強制、VPNや専用線の活用による拠点間通信の暗号化、API通信へのTLS適用などが挙げられます。

例えばAWSではロードバランサやCloudFrontでHTTPS証明書を設定し常時SSL通信とする、AzureでもWebアプリサービスでHTTPS Only設定を有効にする、といった設定が推奨されます。暗号化の適用範囲は「保存データ」と「通信データ」の両方です。いずれも適切に暗号化を行うことで、クラウド上のデータが盗み見られたり不正に変更されたりするリスクを大幅に減らすことができます。

脆弱性の管理

クラウド上のOSやミドルウェア、アプリケーションに存在する脆弱性(セキュリティ上の欠陥)への対処も欠かせません。IaaS型のクラウドサービスでは仮想サーバ上のOSやソフトウェアは利用者側の管理対象となるため、定期的なパッチ適用やアップデートが必要です。

例えば仮想マシンにインストールしたLinuxやWindowsは、オンプレミス同様にセキュリティパッチ情報をウォッチし、重要度の高い更新は速やかに適用します。またミドルウェア(WebサーバやDBなど)についても最新版への更新やセキュリティ設定の強化を怠らないようにします。

これらの対策を効率的に行うためには、脆弱性スキャンツールの活用が有効です。AWSであれば「Amazon Inspector」でEC2インスタンスやコンテナイメージの既知の脆弱性を継続的にスキャンし、結果をダッシュボードで可視化できます。Inspectorではネットワーク経由で到達可能な公開ポートの有無も評価し、外部からアクセスされうる経路があるかをチェックしてくれます。

他にも、Azure Security Center(Defender for Cloud)やGoogle CloudのSecurity Command Centerでも同様の脆弱性チェック機能が提供されています。もちろん商用サービスだけでなく、必要に応じてオープンソースの脆弱性診断ツール(OWASP ZAPによるWeb脆弱性診断やOpenVASによるネットワークスキャン等)を活用する方法もあります。

一通り脆弱性管理の手段をご紹介しましたが、重要なことは、クラウド上にデプロイしたリソースについて継続的に脆弱性を監視し迅速に対処する仕組みを整えることです。

継続的な監視とログ管理

クラウドセキュリティでは攻撃の予兆や異常をいち早く検知して対処するための監視体制も重要です。各種クラウドサービスが出力するログ(操作ログ、アクセスログ、ネットワークフローログなど)をきちんと収集・管理し、定期的に分析する仕組みを整えましょう。

例えばAWSならCloudTrailでAPI操作履歴を取得し、VPC Flow Logsでネットワーク通信記録を保存できます。これらのログを月に一度など定期的にチェックし、不審なログイン試行や普段発行されない外部共有リンクの作成履歴などがないかを確認します。もし異常な振る舞い(深夜帯の管理者ログイン失敗の連続など)が見つかった場合は迅速に調査し、必要に応じてパスワードリセットやアクセス遮断などの対策を講じます。

また各クラウドが提供する監視サービス(AWS CloudWatchやAzure Monitorなど)で重要なメトリクスにしきい値アラームを設定し、CPU異常高騰や大量のエラーログ発生時に管理者へ通知することも有効です。

さらに、取得したログは一定期間保管しておくことで、万一インシデントが発生した際の事後調査に役立ちます。誰が・いつ・どのリソースに対し・何を行ったか、といった証跡が残っていれば、原因究明と再発防止策の検討がスムーズになります。

データバックアップと復旧計画

万が一の障害やサイバー攻撃に備え、データのバックアップと迅速な復旧体制の準備も不可欠です。オンプレミス環境と変わらず、クラウド環境下でもハードウェア障害やオペレーションミス、さらにはランサムウェアによるデータ暗号化被害などは起こり得るため、重要データは定期的に別環境へコピーを取っておく必要があります。

具体的には、主要なクラウドサービスではスナップショット機能や自動バックアップ機能が提供されています。例えばAWSのRDSやAzureのSQL Databaseでは自動バックアップが標準で有効化でき、一定期間のデータを保護可能です。

またオブジェクトストレージを使ったバックアップや、別リージョンへのレプリケーションも有効でしょう。基本的にバックアップしたデータは本番環境とは隔離された場所に保管することが大切です。特に重要な個人情報などの取り扱いには、3-2-1ルール、すなわち「データを3つのコピー、2種類以上の媒体に保存し、うち1つは遠隔地に保管する」といったことも検討すると良いでしょう。

クラウドの場合、異なるリージョンや別クラウド(AWS利用者はAzureを使うなど)へのバックアップが遠隔地保管に相当します。さらに、バックアップだけでなく復旧計画(DR計画)の策定も重要です。バックアップデータからシステムを復元する手順を文書化し、定期的にリストアのテストを行って実効性を検証します。この際にクラウドのスクリプト機能(IaC)を使えば、バックアップから新たな環境を迅速に立ち上げる自動化も可能です。

ここで解説した「データバックアップと復旧計画」は、直接的にはセキュリティ「攻撃」を防ぐ策ではありませんが、適切なデータバックアップと復旧体制は、万一の事故発生時にも事業継続性を確保し被害を最小限に抑える最後の砦となります。

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

クラウドの代表的なセキュリティサービス

クラウド各社はユーザー側のセキュリティ対策を支援するため、様々なセキュリティサービスや機能を提供しています。ここでは主要なクラウドプロバイダーであるAWS、Azure、Google Cloud、さくらのクラウドの代表的なセキュリティサービスと、またクラウド横断で利用できるサードパーティ製のサービスを紹介します。

AWSの主要サービス

AWSはクラウドセキュリティサービスの分野でも非常に多くの機能を提供しています。Identity and Access Management(IAM)や暗号化キー管理(KMS)など基本機能に加え、ログ監視や脅威検出、WAFなど多彩な専門サービスが揃っています。以下ではその中から代表的な4つのサービスとを取り上げます。

Amazon GuardDuty

Amazon GuardDuty はAWS環境におけるマネージド型の脅威検出サービスです。GuardDutyを有効化するだけで、各種ログ(CloudTrailの管理イベント、VPCフローログ、DNSクエリログ等)を機械学習や脅威インテリジェンスによって継続分析し、アカウントへの不審なAPIコールや仮想サーバ上でのマルウェア挙動など異常なパターンを検知します。

例えば、侵害されたEC2インスタンスが外部にデータを送信している、不正なIPアドレスから多数のログイン試行がある、といった兆候をGuardDutyが見つけアラート通知してくれます。GuardDutyはワンクリックで有効化でき設定も容易なため、AWS環境の基本的な見張り番として導入メリットが大きいサービスです。

その他 Amazon GuardDutyでできること

・S3バケットへの異常アクセス検知(S3 Protection)

・EKS(マネージドKubernetes)の監査ログ分析による不正検出

・EC2上のEBSボリューム内をマルウェアスキャン

Amazon Inspector

Amazon Inspector はAWSにおける脆弱性管理サービスです。対象となるAmazon EC2インスタンスやコンテナイメージ(ECR内のイメージ)、Lambda関数に潜在する脆弱性やセキュリティ上の問題設定を自動スキャンで検出します。Inspectorを起動すると、システム内のインストールパッケージやネットワーク設定をチェックし、既知のCVE情報に該当する脆弱性や不要に公開されたポートなどを発見してレポートしてくれます。

スキャンは継続的に行われ、ダッシュボード上でリソースごとに脆弱性のリスクスコアが可視化されます。これにより管理者は、どのサーバに深刻な脆弱性が残っているか一目で把握でき、対策の優先度付けに役立ちます。特にAWS環境に多数のサーバがある場合、Inspectorのようなツールで一元管理することで高いセキュリティ水準を効率的に維持できます。

AWS Shield

AWS Shield はAWS上のアプリケーションに対するDDoS攻撃緩和サービスです。インターネットからの分散型サービス妨害(DDoS)攻撃を常時モニタリングし、兆候をリアルタイムに検知・ブロックすることでシステムを保護します。

AWS Shieldには2つのレベルがあり、基本機能であるShield Standardは全AWSユーザーに追加料金なしで提供され、主にネットワーク層(L3)・トランスポート層(L4)の一般的なDDoS攻撃に対する自動緩和を行います。

一方、有料の上位プランであるShield Advancedではアプリケーション層(L7)の高度な攻撃への対処や、攻撃発生時の24時間365日の専用サポート、経済的被害を軽減する費用保護(大規模DDoS攻撃に伴うAWS料金の増加分のクレジット補填)などが提供されます。例えば大規模なUDPフラッド攻撃やSYNフラッドが発生した際、Shieldが自動的にトラフィックを検知・吸収してくれるため、アプリケーションへの影響を最小限に抑えることができます。

AWS WAF

AWS WAFは、AWSが提供するクラウド型WAFサービスです。Amazon CloudFront(CDN)やApplication Load Balancer などと連携し、WebアプリケーションへのHTTP/Sリクエストを検査して不正な通信をブロックします。

代表的な防御例として、SQLインジェクション攻撃やクロスサイトスクリプティング(XSS)といったWebアプリの脆弱性を狙う攻撃パターンを検知・遮断します。AWS WAFではあらかじめ用意されたマネージドルールセット(OWASPのルールに基づく一般的な攻撃シグネチャ集)を適用することができ、最新の脅威にも自動更新で追従します。

加えてユーザー独自のカスタムルールも作成可能で、特定IPアドレスや特定パターンのリクエストをブロック/許可するといった柔軟な制御が可能です。例えば「日本国内からのアクセスのみ許可」「特定のURLパスへのPOSTリクエストは遮断」など細かなポリシーを設定できます。

さらにWAFはアプリケーション層の攻撃だけでなく、簡易的なBot対策やL7レベルのDDoS緩和にも利用できます。AWS WAFを導入することで、アプリケーション側で修正が難しい脆弱性攻撃にも前段で防御策を講じ、クラウド上のWebサービスを包括的に保護できるようになります。

Azureの主要サービス

Microsoft Azureでも、クラウド上のセキュリティを支える多彩なサービスが提供されています。中でも包括的なセキュリティ管理を担うMicrosoft Defender for Cloud(旧称: Azure Security Center)と、統合ログ分析プラットフォームのMicrosoft Sentinelは重要な代表格です。

Azure環境を利用する企業は、これらのサービスを活用してセキュリティポスチャの可視化と脅威検出・対応力の強化を図ることができます。それでは以下ではこの2つのサービスをご紹介します。

Microsoft Defender for Cloud

Microsoft Defender for Cloud はAzure上で提供される包括的なセキュリティ管理サービスで、クラウド全体のセキュリティ体制を可視化・強化するためのツールです。大きく分けて、クラウドリソースの構成を継続評価して安全性をチェックするCSPM機能(Cloud Security Posture Management)と、リソースに対する脅威を検出するCWPP機能(Cloud Workload Protection Platform)を備えています。

Defender for Cloudを有効にすると、Azure上の仮想マシン、PaaSサービス、ストレージ、ネットワーク設定などをスキャンし、「ストレージアカウントが暗号化されていない」「公開IP付きVMに最新パッチ未適用」などのセキュリティ上の問題を検出してセキュリティスコアとして可視化します。

併せて、各問題に対する具体的な改善ガイド(推奨対策)も提示され、ワンクリックで修正操作に誘導してくれます。さらに各種Defender拡張(旧Azure Defender)を有効化すれば、VMやコンテナ、SQL DB等に対するリアルタイムの脅威防御も提供されます。これはアンチウイルス、振る舞い検知、IDS/IPSのような機能でワークロードを保護するものです。

さらに、Defender for Cloudはマルチクラウドやオンプレ環境も統合管理できる点も特徴で、AWSやGoogle Cloudアカウントを接続すればそれらのセキュリティ評価も可能です。

Microsoft Sentinel

Microsoft Sentinel はMicrosoftが提供するクラウドネイティブのSIEM/SOARソリューションです。Azure上のサービスとして提供され、各種ログデータを大規模に集約・分析してセキュリティ脅威の検出から対応自動化までを包括的に実現します。

SentinelはAzureだけでなくオンプレミスや他クラウド、SaaSアプリなどからのイベントログもコネクタを通じて収集可能で、例えばファイアウォールやエンドポイント検知システム、Microsoft 365のログ等を一元管理できます。収集された膨大なデータに対し、AIと豊富な分析ルールによる相関分析が行われ、異なるソース間の兆候を突き合わせて高度な攻撃を発見します。

検知したインシデントはダッシュボード上でタイムライン表示され、詳細な調査(根本原因のトレースや影響範囲の分析)が可能です。また、SentinelにはSOAR機能も統合されており、プレイブック(自動応答手順)を設定することで、発生したインシデントへの対応を自動化できます。

例えば「特定のアラートを検知したら自動で問題のユーザーアカウントを無効化し、チケットシステムに通知する」といった対応を瞬時に行えます。これによりセキュリティ運用の負荷を軽減しつつ、対応スピードを向上させることができます。

Google Cloudの主要サービス

Google Cloudにおいても、プラットフォーム全体のセキュリティを管理・強化するサービスが提供されています。特にSecurity Command Center(SCC)とCloud Armorは代表的な存在です。それではこちらの2サービスについてのご紹介に移ります。

Security Command Center

Security Command Center(SCC) はGoogle Cloud上のセキュリティとリスク管理プラットフォームです。マルチクラウドに対応したCNAPP(Cloud-Native Application Protection Platform)の一種であり、クラウド環境に存在する潜在的な脆弱性や誤設定、脅威を一元的に検出・報告します。

SCCには複数のモジュールが統合されており、たとえば脆弱性スキャナ(Web Security Scanner)がWebアプリの脆弱性を診断し、イベント脅威検出がCloud Loggingのログから不審な挙動をリアルタイム検知する、といった具合に多角的な分析が行われます。

具体的には「Cloud Storageバケットが公開設定になっている」「VMインスタンスに既知のマルウェアが存在する」「IAM権限が過剰に付与されている」といった項目を洗い出し、リスクの高い順に一覧表示します。これはAWSのGuardDutyやAzure Defenderにも類似するCSPM+CWPP統合サービスであり、SCCを利用することでGoogle Cloud内のセキュリティ状態を一目で把握し、対応すべき課題を漏れなく管理できます。

加えて、Googleが買収したMandiantの脅威インテリジェンスや最新のGemini AIもSCCに活用されており、クラウド上の高度な攻撃やゼロデイ脆弱性に対する洞察も提供されます。SCCはエンタープライズ版(有料)と標準版がありますが、いずれにせよGoogle Cloud利用時にはまず有効化を検討すべき重要サービスと言えるでしょう。

Cloud Armor

Google Cloud Armor はGoogle CloudにおけるマネージドWAF兼DDoS防御サービスです。Googleのグローバルエッジネットワークと統合されたセキュリティソリューションで、大規模なトラフィックにも対応する分散型のDDoS緩和とWebアプリケーションファイアウォール機能を提供しています。

Cloud ArmorはGoogle CloudのHTTP(S)ロードバランサと連携して動作し、ロードバランシング配下のバックエンドサービスやVM群を、悪意のある大量トラフィックから保護します。具体的には、レイヤ3~4のトラフィックではGoogleインフラがDDoS吸収し、レイヤ7(アプリ層)ではCloud ArmorのWAFルールで不正なリクエストをブロックします。

Cloud ArmorにはOWASP ModSecurity準拠の事前定義WAFルールが用意されており、一般的なSQLインジェクションやXSSパターンを検知して遮断することが可能です。またカスタムルールも設定でき、IPアドレスや地理的地域、特定のリクエストパターンを条件に許可/拒否ルールを柔軟に作成できます。

さらに「Adaptive Protection」という機械学習ベースの機能では、平常時のトラフィックパターンを学習して異常なL7攻撃を自動検出・防御する高度な仕組みも利用できます。

さくらのクラウドの主要サービス

国内クラウドである「さくらのクラウド」でも、利用者向けのセキュリティサービスが提供されています。ここではその中から攻撃遮断くん、SiteScan 2.0、Web改ざん検知サービスの3つを紹介します。

攻撃遮断くん

攻撃遮断くんは、株式会社サイバーセキュリティクラウド製のクラウド型WAFサービスで、さくらのクラウド経由で提供されています。SQLインジェクションやXSSなどWebアプリへの代表的な攻撃をリアルタイムに検知・遮断し、サーバ内のアプリケーションを保護します。

攻撃遮断くんには提供形態が複数あり、サーバセキュリティタイプは対象サーバに専用エージェントをインストールして利用する方式です。エージェントがサーバのログをクラウド上の監視センターへ送信し、そこで攻撃パターンが検知されると自動で遮断命令がサーバ側に返されます。これにより、サーバOS上で動作するソフトウェアに対する攻撃も含めたホストレベルでの防御が可能となります。

その他に、DNSの切り替えによってトラフィックをクラウド側WAFセンターで検査する「Webセキュリティタイプ」や、DDoS対策機能を強化した「DDoSセキュリティタイプ」も用意されており、ニーズに応じて選択できます。

SiteScan 2.0(ミドルウェア脆弱性診断)

SiteScan 2.0は、アイティーエム株式会社が提供する脆弱性診断サービスで、さくらのクラウドを通じて利用できます。ネットワーク層・OS層・アプリケーション層における脆弱性を、業界標準のCVSS/CVEに準拠したエンジンで検査します。

ユーザーはWebの管理画面からボタン一つでスキャンのスケジュール設定が可能で、診断したいタイミングで手軽に脆弱性チェックを実施できます。SiteScan 2.0が優れているのは、発見した脆弱性ごとに詳細なレポートを提供してくれる点です。

例えば、各脆弱性にはCVSSスコアに基づいた「緊急・重大・高・中・低」の評価が付与され、影響度の解説や推奨対策が記載されたレポートが提示されます。このため、運用担当者は報告を見て対策の優先順位を付けやすく、修正作業を計画的に進められます。

また、再診断を行った際には前回結果との差分レポートも提供され、対策が確実に実施されたか検証することもできます。SiteScan 2.0はミドルウェアやネットワーク設定といった技術スタック全般をカバーするため、さくらのクラウド上で稼働するサーバの総合的なセキュリティヘルスチェック手段として有用です。

Web改ざん検知サービス

Web改ざん検知サービスは、株式会社セキュアブレイン製のクラウドサービスで、Webサイトの改ざんを早期に発見するためのセキュリティサービスです。このサービスでは登録したウェブサイトを毎日巡回して監視し、ページ内容に不正な改変がないかチェックします。

もし改ざんが確認された場合、ただちに事前登録された管理者メールアドレス宛に通知が送信されるため、サイト管理者は異常発生から初期対応までの時間を短縮できます。例えば、サイバー攻撃者がサイトにマルウェア付きスクリプトを埋め込むような改ざんが起きたケースでも、このサービスが即座に知らせてくれることで、被害拡大前にサイトを閉鎖したり修正したりといった対処が可能になります。

さらにWeb改ざん検知サービスには、自動ページ切り替え機能があります。こちらは万一サイトの改ざんが検知された際に、自動でそのサイトをメンテナンス画面(「只今メンテナンス中」のようなお知らせページ)に切り替えることができるという機能です。これにより、改ざんされた悪意あるコンテンツが訪問者に長時間さらされる事態を防止可能です。

管理画面には日ごとの検知状況をカレンダー形式で表示し、改ざんが発生した場合はどの部分が改変されたかをソースレベルでハイライト表示するなど、分析もしやすくなっています。

さくらのクラウド利用者に限らずWebサイト運営者全般に有用なサービスですが、同社クラウド環境からワンストップで導入できる利便性から、さくらのクラウドユーザーにも推奨されるセキュリティ対策の一つと言えるでしょう。

サードパーティのサービス

クラウドプロバイダ提供のサービス以外にも、サードパーティ製のクラウドセキュリティサービスが数多く存在します。これらはマルチクラウド環境でも利用できる柔軟性や、専門特化した高度な機能を持つものが多く、大企業から中小企業まで幅広く活用されています。代表例としてここでは、3つサービスを紹介します。

Trend Vision One - Endpoint Security

Trend Vision One - Endpoint Securityは、トレンドマイクロ社が提供する統合エンドポイントセキュリティプラットフォームです。PCやサーバ、クラウド上のワークロード(コンテナやVM)に至るまで、エンドポイントのセキュリティを一元管理できるSaaS型サービスであり、1つのクラウドコンソールから社内外の端末を保護します。

具体的な機能としては、従来のウイルス対策(EPP)に加え、振る舞い検知やメモリ監視によるEDR機能、さらにはメールやネットワークも含めたXDR(複数層にわたる検出・対応)まで備えています。エンドポイント上には軽量のエージェントを導入し、このエージェントから収集される膨大なセキュリティイベントをクラウド側で分析することで、未知のマルウェアや高度な標的型攻撃の兆候も高精度に検知可能です。

マルチOS対応やエージェント自動展開機能も充実しており、大規模環境でも効率的に運用可能です。エンドポイントがサイバー攻撃の入り口となるケースが多い中、本サービスにより端末レベルでの強固な防御とインシデント対応力を得られる点が大きな利点です。

Orca Security

Orca Security はイスラエル発のスタートアップによるクラウドセキュリティプラットフォームで、AWS・Azure・GCPといった主要パブリッククラウド環境のリスクを包括的に可視化・管理します。特筆すべきは、Orcaが独自開発したSideScanning™技術によって、クラウド内のリソースをエージェントレスでスキャンできる点です。

通常、クラウド上のVMやコンテナを検査するには各マシンにエージェントを入れる必要がありますが、Orcaはクラウドプロバイダが提供するスナップショット機能等を活用し、ワークロードに触れずにその内容をチェックします。その結果、インスタンス内のOSやアプリの脆弱性、設定ミス、機密データの露出、IAMの過剰権限、クラウドストレージ内の不適切な公開データ、さらにはマルウェアの痕跡や異常な挙動まで、マルチクラウド環境全体のリスクを包括的にカバーします。

検出対象は多岐にわたり、例として「このVMは重要なセキュリティパッチが未適用」「このS3バケットには機密情報が平文で置かれている」「このアカウントのアクセスキーがGitHub上で漏えいしている可能性」など、クラウドにまつわるあらゆるリスクを一元管理できます。さらに検出後はリスクに優先度スコアが付与されるため、運用者は何から対処すべきか判断しやすくなります。

Orca SecurityはCSPM(クラウド設定管理)・CWPP(ワークロード保護)・CIEM(アイデンティティ権限管理)・DSPM(データセキュリティ)・ASM(攻撃面管理)といった機能を統合した包括的なCNAPPとして位置付けられており、クラウドのセキュリティ課題をワンストップで解決できるソリューションとして世界的に支持されています。エージェントレスゆえ導入も容易で、短期間で環境全体のセキュリティ姿勢を把握できるため、特にマルチクラウドを利用する企業にとって貴重なサービスです。

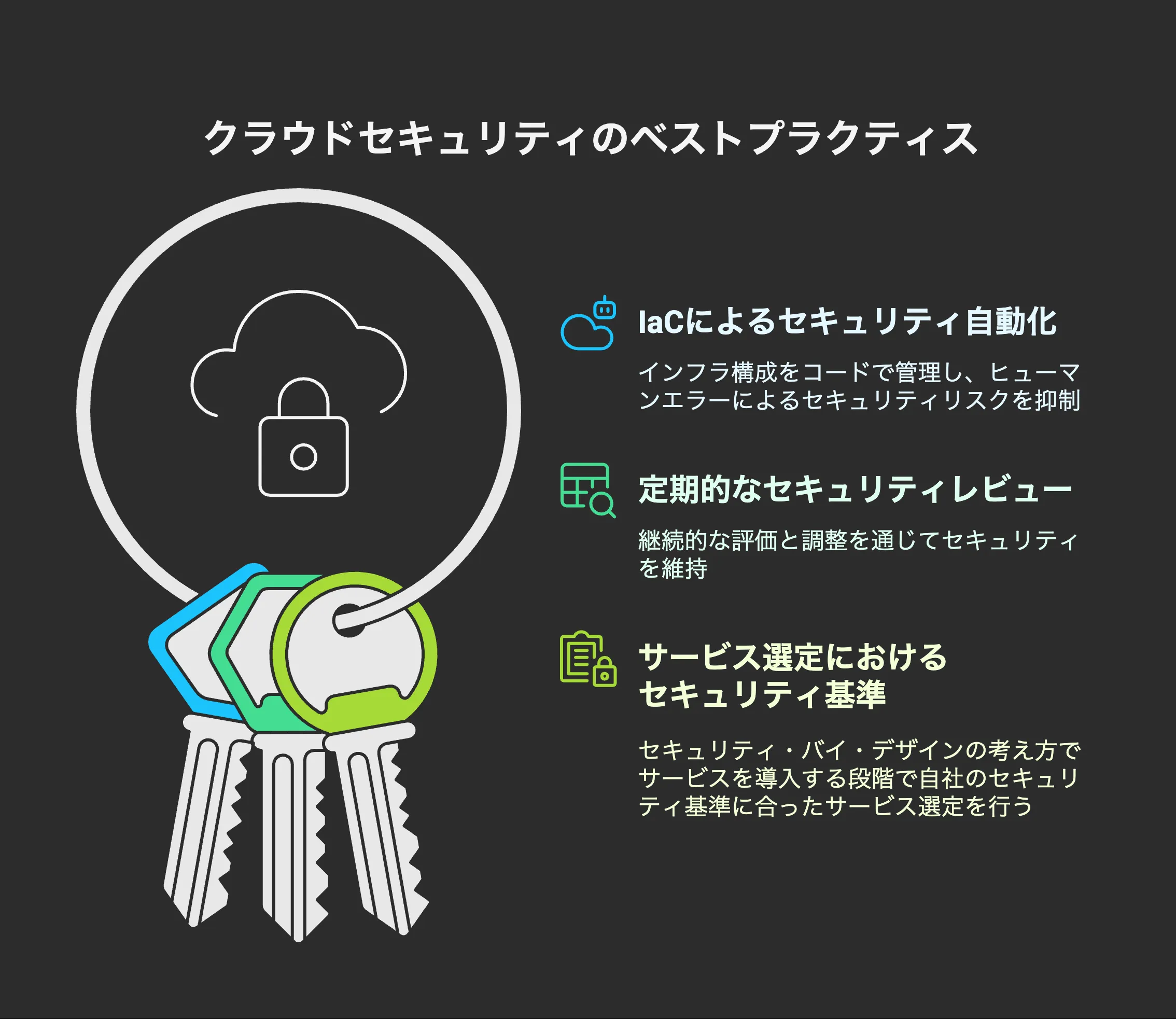

対策効果を高めるベストプラクティス

ここまでクラウドセキュリティの基本対策と様々なサービスを見てきましたが、最後にセキュリティの効果をより高めるためのベストプラクティスを紹介します。これらは単なる個別対策ではなく、運用全体の成熟度を上げるための取り組みです。

IaCによるセキュリティ自動化

クラウド運用では、人手による設定ミスや環境ごとの設定ばらつきがセキュリティリスクを生むことがあります。これを解決するベストプラクティスがIaC(Infrastructure as Code)の導入です。IaCとはインフラ構成をコード(テンプレートやスクリプト)で記述し、自動的にプロビジョニング・設定を適用する手法です。

ツール(サービス)としてはTerraformやCloudFormation、Azure Resource Managerテンプレートなどが代表的です。IaCを用いると、全ての設定がコード化されバージョン管理できるため、インフラ管理が標準化され組織全体で一貫したセキュリティベースラインを適用できます。

例えばAWSのS3バケットを作成するTerraformコードに常に「公開ブロック」設定や「暗号化有効化」設定を組み込んでおけば、誰が作っても安全な設定が適用されることになります。またGit等でコードレビューを行えば、展開前に不適切な設定が混入していないかチェック可能です。

さらにCI/CDパイプラインにセキュリティスキャンを組み込み、TerraformやCloudFormationのテンプレートを事前に解析して既知の脆弱な設定(例えば0.0.0.0/0の許可やバージョン非固定のイメージ利用など)を自動検出することもできます。

このようにIaCにより、手作業での設定漏れやヒューマンエラーを大幅に減らしつつ、環境構築から設定適用までを高速化できるため、セキュリティと運用効率の両面でメリットがあります。また、コードとして残ることで、だれがいつ何を設定したか履歴を追える点も重要です。

定期的なセキュリティレビュー

クラウド環境ではサービスの追加・変更が頻繁に発生するため、セキュリティ設定や運用状況の定期レビューを行うことが重要です。時間の経過とともに権限が肥大化したり、当初想定していない経路が開放されたりすることがあるため、継続的な見直しによってリスクを低減します。

具体的な例としては、年次あるいは四半期ごとに以下のような点を総点検します

・利用しているクラウドサービスの設定(暗号化やログ取得が有効か、不要に公開設定になっているリソースはないか)

・IAMポリシーやロールの適切性(過剰な権限が付与されたユーザーはいないか、退職者アカウントが残っていないか)

・ネットワーク設定(セキュリティグループの0.0.0.0/0許可は必要最低限か)

これらはCISベンチマークや各クラウド提供のベストプラクティスチェックリストに沿って確認すると漏れがありません。例えば、AWSにはSecurity Hubの標準ルールセット(AWS基礎セキュリティベンチマーク)やTrusted Advisorのセキュリティチェック項目があり、AzureやGCPにも類似のベストプラクティス集があります。

こうしたツールを用いてスコア形式で弱点を把握し、是正措置を講じるサイクルを回すと良いでしょう。さらに外部のセキュリティ専門家による年次の監査やペネトレーションテストを実施することも有効です。第三者視点での診断により、新たな脆弱性や設定ミスを発見してもらい改善することで、セキュリティレベルを維持または向上できます。

継続的なセキュリティレビューの取り組みは、クラウドセキュリティガイドライン等でも推奨されており、いわば「PDCA」のサイクルを回し続けることが安全なクラウド運用には不可欠です。

関連記事はコチラ

自社のセキュリティ基準を満たしたサービスを選定する

クラウド活用においては、利用するクラウドサービスや外部SaaSを選ぶ段階からセキュリティ基準を考慮することも大切なベストプラクティスです。具体的には、サービス選定時にそのクラウドやソフトウェアが取得しているセキュリティ認証や準拠規格を確認します。例えばISO/IEC 27017(クラウドサービスの情報セキュリティ国際規格)やSOC2、PCI DSSなど、自社業界や用途に即した認証を保持しているかチェックします。

一般に信頼性の高いクラウドプロバイダーは主要な国際認証を網羅しており、例えばAWSやAzure、Google CloudはISO 27001/27017/27018やFedRAMPなど多数のコンプライアンス基準に準拠しています。また国内クラウド事業者であれば情報セキュリティ監査企業登録やISMS認証取得状況なども判断材料になります。

さらに、各クラウドプロバイダーより提供されるセキュリティ機能(サービス)も重要です。データ暗号化やアクセス制御、多要素認証のサポート、有事のログ提供可否など、自社ポリシーを満たす機能が備わっているサービスを優先的に採用します。例えば機密データを預けるならカスタマー管理の暗号鍵機能(CMK)があるクラウドを選ぶ、従業員利用のSaaSであればシングルサインオン(SSO)やログ監査機能が充実しているものを選ぶ、といった判断です。

またクラウドサービス利用時には契約上のセキュリティ取り決め(利用規約やデータ処理契約DPA)も確認し、万一の事故時の対応や責任分界点を把握しておくことも必要です。こうした選定プロセスを経ることで、「サービス導入後に必要なセキュリティ機能がなかった」「コンプライアンス要件を満たせず追加対策にコストがかかった」といった事態を避けられます。

要するに、クラウドや外部サービスを導入する段階でセキュリティを組み込む姿勢が重要であり、これこそがセキュリティ・バイ・デザイン※1の考え方です。自社基準に合致したサービスを選ぶことで、以降の運用フェーズで過度な補填対策をせずとも高い安全性を確保できます。

※1 システムや製品の企画・設計段階からセキュリティ対策を組み込み、後工程での脆弱性リスクや対応コストを抑える考え方

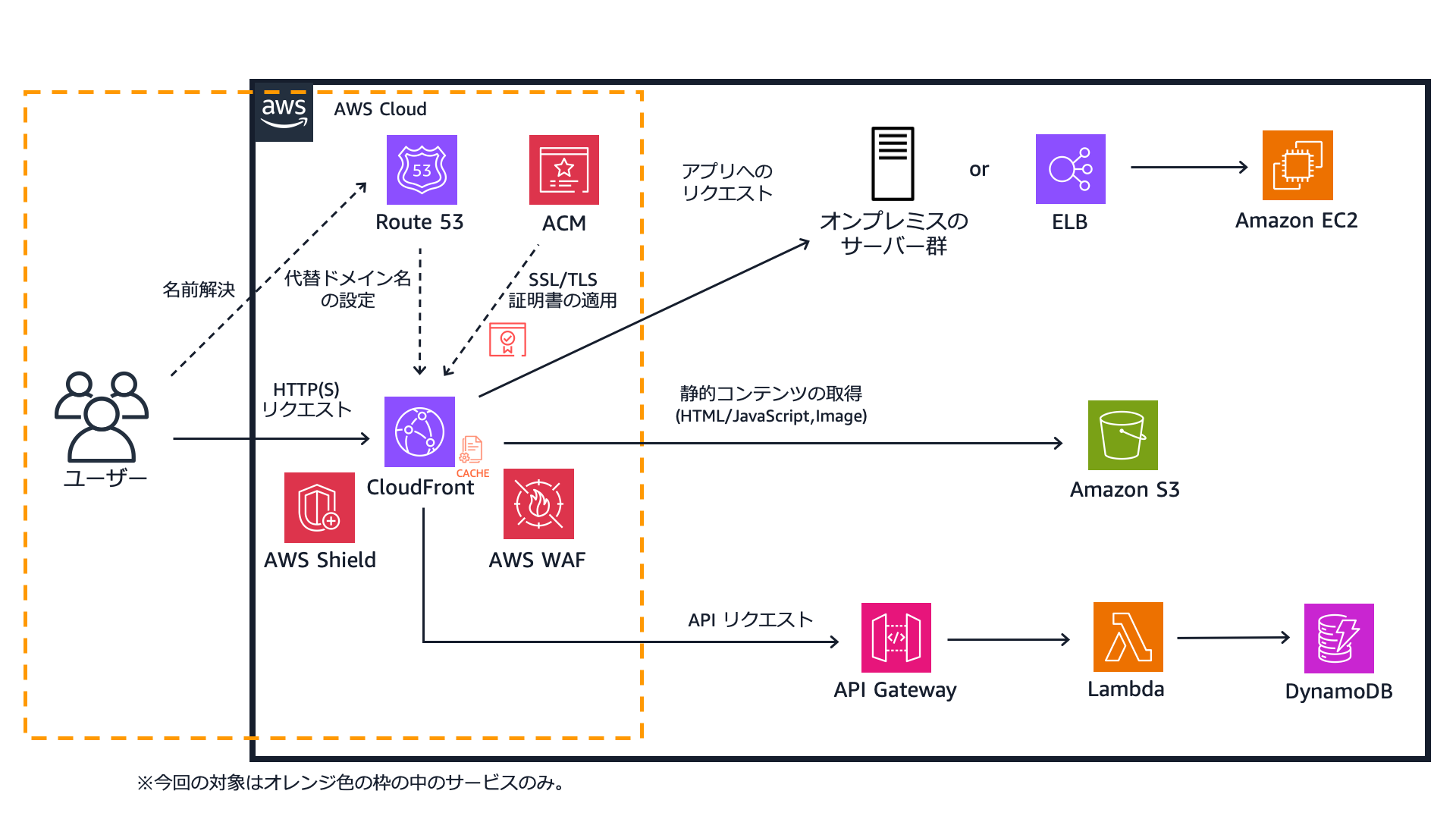

AWSでのセキュリティ対策事例

最後に、AWS環境におけるセキュリティ対策の具体例をAWS公式ページを参照しつつご紹介します。

Web アプリケーションに対するセキュリティ対策

課題

オンプレミスやAWS 上で稼働するWeb アプリケーションは、DDoS攻撃やSQLインジェクション/XSS といったアプリケーション層脆弱性を突く攻撃に対処したい一方、既存対策のコストが過剰となり運用負荷が増大していました。

解決策

- AWS WAF の導入

Web アプリケーションレイヤー(HTTP/HTTPS)への脆弱性攻撃やボットトラフィックをリアルタイムで検査・遮断

- マネージドルール群の活用

1. Core rule set (CRS) などのベースライン保護で一般的な脆弱性攻撃を網羅

2. Bot Control ルール群でスクレイパーや自動化ボットを検出・制限し、トラフィック品質を確保

- AWS Shield Standard による DDoS 緩和

ネットワーク層・トランスポート層(L3/L4)への大規模攻撃を自動検知・軽減し、追加料金なしで可用性を維持

- CloudFront との連携

グローバル CDN エッジでの検査・キャッシュによりオリジンサーバー負荷を低減し、高速かつ安全な配信を実現します

- 運用負荷の大幅削減

すべてマネージドサービスで可用性とスケーラビリティが AWS 側で担保され、日常のセキュリティ運用負荷を大幅に削減します

効果

過剰な投資を抑えつつDDoSとアプリケーション層攻撃に対する多層防御を実現。月額約 38 USDの費用かつ、最小限の運用負荷で高いセキュリティを維持することが可能に。

参照:https://aws.amazon.com/jp/cdp/web-app-security/

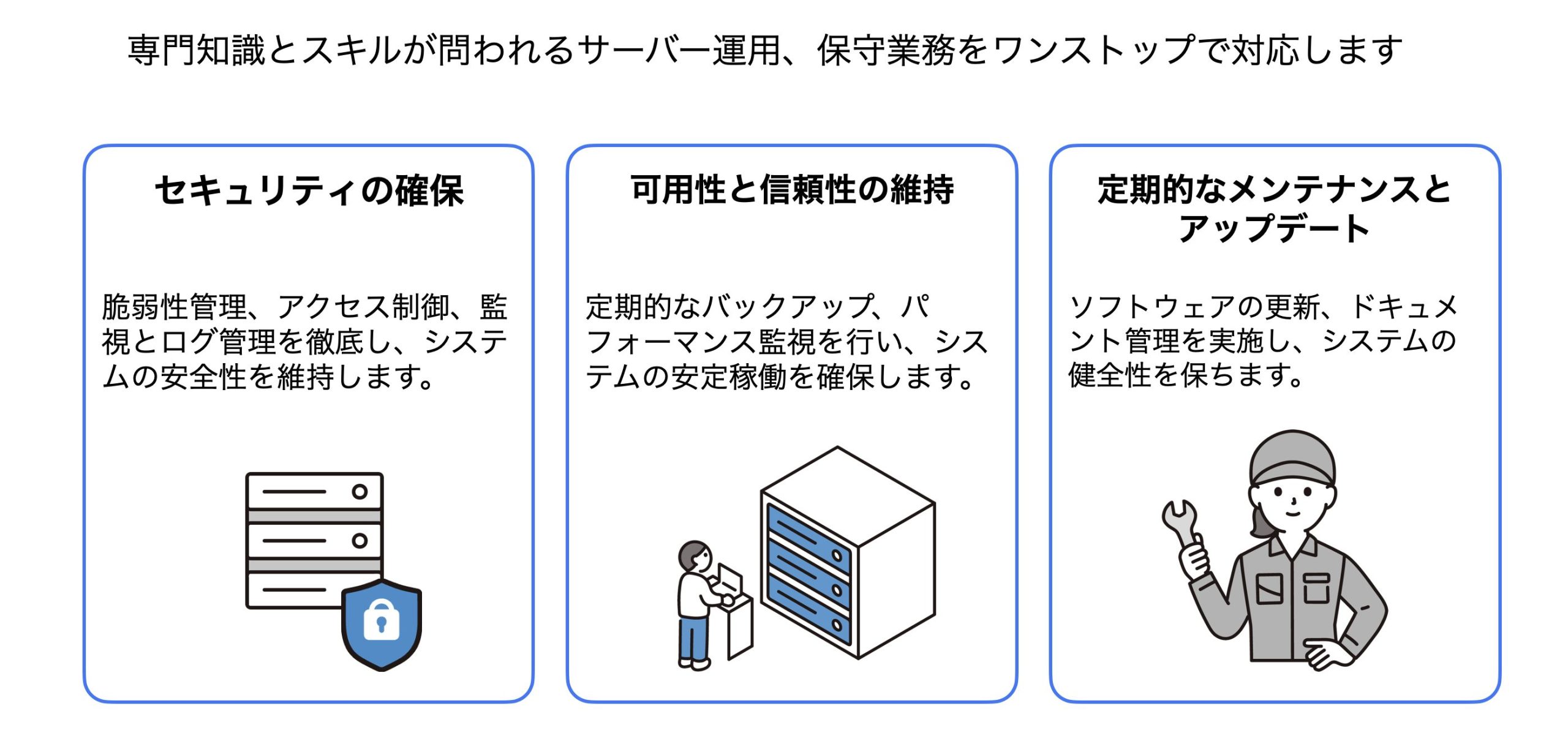

可用性やセキュリティ対策を重視するならクロジカへ

クロジカサーバー管理では、クラウドサーバーの保守サービスとして24時間365日の監視と脆弱性管理、そしてアクセス制御やWAF/IPS/IDS設定、定期バックアップやミドルウェア更新までワンストップで対応し、迅速な復旧と安定運用を実現します。クラウド環境のセキュリティ対策にお悩みの方はぜひ一度ご相談ください。

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

以上、クラウドセキュリティ対策の基本から具体例までを解説しました。クラウド活用は今後ますます拡大していく中で、安全性を確保する取り組みは企業経営において不可欠です。本記事で取り上げた対策やサービス、ベストプラクティスを参考に、読者の皆様の環境でも適切なクラウドセキュリティ対策を講じていただければ幸いです。

監修者:クロジカサーバー管理編集部

コーポレートサイト向けクラウドサーバーの構築・運用保守を行うサービス「クロジカサーバー管理」を提供。上場企業や大学、地方自治体など、セキュリティ対策を必要とするコーポレートサイトで250社以上の実績があります。当社の運用実績を踏まえたクラウドサーバー運用のノウハウをお届けします。

コーポレートサイトをクラウドでセキュアに

サーバー管理

クロジカガイドブック

- コーポレートサイト構築・運用の課題を解決

- クロジカサーバー管理の主な機能

- 導入事例

- 導入までの流れ