昨今、企業や組織を標的としたサイバー攻撃が増加する中、特に警戒すべき脅威としてランサムウェアが挙げられます。ランサムウェアは、システムやデータを「人質」に取り、身代金を要求するマルウェアであり、その被害は年々深刻化しています。本記事では、ランサムウェアの基本的な理解から、効果的な防御策、そして万が一感染した場合の対処方法まで、包括的に解説します。

この記事でわかること

① ランサムウェアの仕組みや主な感染経路

② 実際に起きたランサムウェアによる被害例

③ ランサムウェア攻撃に有効な対策

④ 万が一ランサムウェアに感染した際の対処法

Webサイトにまつわるセキュリティで最低限注意しておきたい、

最新のサイバー攻撃手法と対応する防御策について要点をまとめた図解解説はこちら

(無料公開中)ホワイトペーパー

「サイバー攻撃の最新手法と防御策とは?〜事例とあわせて解説〜」

ランサムウェアとは

ランサムウェアとは、感染したコンピュータのデータを暗号化し、解除のための身代金を要求する悪質なマルウェアです。ランサムウェアの名称は英語の“ransom(身代金)”に由来し、攻撃者はデータを人質にして金銭を要求します。被害者が企業であれば、業務の停止や信用の失墜など深刻な影響をもたらすため、現在もっとも警戒すべきサイバー脅威のひとつとされています。

実際に2025年1月には、IPA(独立行政法人情報処理推進機構)から発表された「情報セキュリティ10大脅威 2025」というレポートにもある通り、ランサム攻撃による被害は「組織」向け脅威の1位として選出されています。

ランサムウェアの攻撃手口(仕組み)

ランサムウェアの攻撃は、通常、いくつかの段階を経て実行されます。まず、攻撃者は電子メールの添付ファイル、ウェブサイト、またはソフトウェアの脆弱性などを利用して、標的のシステムにランサムウェアを侵入させます。

次に、システム内で自己増殖しながら、重要なファイルやデータベースを暗号化することで使用不能にします。この時、暗号化されたファイルには通常、拡張子が変更されたり、ランサムノートと呼ばれる身代金要求のメッセージが表示されたりします。このランサムノートには、身代金の支払い方法や連絡先などの情報が記載されています。

そして攻撃者は、「身代金を支払わなければ、暗号化されたファイルを復号するための鍵を提供しない」また、「身代金を支払わなければ重要なファイルやデータをインターネット上に公開する」などと脅迫します。

補足ですが、ランサムウェア攻撃における身代金の支払いは、送金者・受取者の特定を困難にするといった理由で、暗号通貨(ビットコインなど)で行われることが一般的です。

-scaled.webp)

ランサムウェアの主要な感染経路

ランサムウェアの感染経路は多岐にわたりますが、主な感染経路としては、以下のものが挙げられます。

ランサムウェアの感染経路の例

・電子メール(フィッシングメール)の添付ファイル:

悪意のある添付ファイル(Word、Excel、PDFなど)や不正なリンクを開封することで感染

・悪意のあるウェブサイト:

偽のソフトウェアアップデート、不正な広告、または改ざんされたウェブサイトなどを介して感染

・ソフトウェアの脆弱性:

ソフトウェアに存在するセキュリティ上の欠陥(脆弱性)を悪用して感染

・リモートデスクトッププロトコル(RDP)※1:

RDPの認証情報を不正に入手し、システムに侵入してランサムウェアをインストール

・サプライチェーン攻撃:

ソフトウェア開発会社やベンダーのシステムに侵入し、マルウェアを埋め込んだソフトウェアを配布 Kaseya社への攻撃に代表される

※1 リモートデスクトッププロトコル(RDP):リモート環境からコンピュータにアクセスするためのツール

ランサムウェア攻撃による被害例

ランサムウェア攻撃の被害は、前述した単なる金銭的損失にとどまりません。以下の3つの被害例からどのような損失を被る可能性があるのかを見ていきましょう。

2017年に発生したWannaCry

WannaCry(ワナクライ)は2017年に発生したランサムウェアで、Windowsの脆弱性を悪用し、150カ国以上で23万台以上のコンピュータが感染しました。金銭的被害は全世界で約40億ドルに達し、イギリスの国民保健サービスでは診察予約のキャンセルや救急搬送の拒否が相次ぎ、医療現場が混乱しました。

日本でも工場の操業停止や公共システムの障害が発生し、業務停止による社会的損失が深刻化しました。特に、データを暗号化された組織は身代金を支払っても復旧できないケースが多発し、単なる金銭的被害を超えた「データ喪失」と「業務機能の麻痺」が企業や公共サービスに長期にわたる影響を与えました。

参照:WannaCry(マルウェア、ランサムウェア),NECソリューションイノベータ株式会社

2021年に発生したDarkSideによるランサムウェア攻撃

2021年5月、サイバー犯罪グループ「DarkSide」がアメリカ最大の燃料パイプライン会社Colonial Pipelineを攻撃しました。この攻撃によりコンピュータシステムが機能不全に陥り、同社は燃料供給を完全に停止せざるを得なくなりました。

結果として、Colonial Pipeline社は440万ドルの身代金の支払いに応じることとなりました。そして、アメリカ東海岸の約45%の燃料供給を担うパイプラインの運用を5日間にわたって中断する事態に陥りました。その結果、ガソリンスタンドでの深刻な燃料不足、価格高騰、そしてパニック買いが発生しました。また、多くの州で非常事態が宣言され、一部地域では給油制限も導入されました。

この被害事例で特に注目すべきは社会的混乱につながった点です。燃料確保のための長蛇の列、航空便の変更、公共サービスへの影響など、市民生活に広範な支障をきたしました。この事件は、重要インフラへのサイバー攻撃がもたらす現実的な脅威と社会的影響を強く印象づけるものとなりました。

参照:ランサムウェア「DARKSIDE」および米国のパイプラインへの攻撃に関する解説,トレンドマイクロ株式会社

2022年に日本国内で発生したランサムウェア被害例

2022年10月31日、大阪府立急性期・総合医療センターがランサムウェア攻撃を受け、電子カルテシステムをはじめとする院内の情報システムが使用不能になりました。この攻撃により、病院の通常業務が大きく混乱しました。

最も深刻だったのは患者への医療提供への影響です。救急患者の受け入れが制限され、予定手術の一部が延期となりました。また、電子カルテが使えなくなったため、紙のカルテや伝票に手書きで記録するなど、アナログな方法での診療を余儀なくされました。

患者の診療情報へのアクセスが制限されたことで、適切な治療計画の立案や薬剤投与の判断が難しくなり、医療の質と安全性への懸念も生じました。この被害が発生してから完全に復旧するまでに、約2ヶ月を要しました。この間、医療スタッフの業務負担が著しく増加しました。この事例は、医療機関へのサイバー攻撃が直接的に患者の健康と命に関わる重大問題に発展することを示す事件となりました。

参照:病院に逸失利益が数十億円規模の影響与えたランサムウェア攻撃の実際と対応策,株式会社インプレス

こうした被害を防ぐためには、事前の対策が不可欠です。次に、ランサムウェア攻撃から自社サービスやシステムを守るための効果的な対策について詳しく見ていきましょう。

ランサムウェア攻撃に有効な対策

ランサムウェア攻撃を防ぐためには、複数の防御層を組み合わせた総合的なアプローチが必要です。以下では、ランサムウェア攻撃に有効な対策を複数紹介します。これらの対策を組み合わせることで、ランサムウェアのリスクを大幅に軽減することができます。

ソフトウェアを常に最新の状態に保つ

前述したように、ランサムウェアはしばしばソフトウェアの脆弱性を突いて侵入してきます。そのため、オペレーティングシステム(OS)、アプリケーション、特にブラウザやPDFリーダーなどの頻繁に使用されるソフトウェアやシェア率の高いソフトウェアは攻撃者に狙われやすいため、常に最新の状態に保つことが重要です。

アップデートを円滑に進めるためにパッチ管理の自動化ツールなどを導入することで、セキュリティアップデートの適用漏れを防ぐことができます。加えて、サポートが終了したソフトウェアは速やかに更新または代替策を検討するということも考慮すべきです。

多要素認証(MFA)の設定

パスワード漏洩や総当たり攻撃によるアカウント乗っ取りは、ランサムウェア攻撃の入口となることがあります。そのため、多要素認証(MFA)を導入することで仮にパスワードが漏洩しても、攻撃者がシステムにアクセスするためのハードルを大幅に高めることができます。

特に、リモートアクセスサービス(VPN、RDPなど)やクラウドサービスへのアクセスには、必ずMFAを設定するようにしましょう。また、生体認証、ハードウェアキー、認証アプリなど、複数の認証方法を組み合わせることで、さらにセキュリティを強化できます。

加えて、特権アカウント(管理者権限を持つアカウント)には、より厳格な認証プロセスを適用することが重要です。特権アクセス管理(PAM)ソリューションの導入も検討すべきでしょう。

の設定-1-scaled.webp)

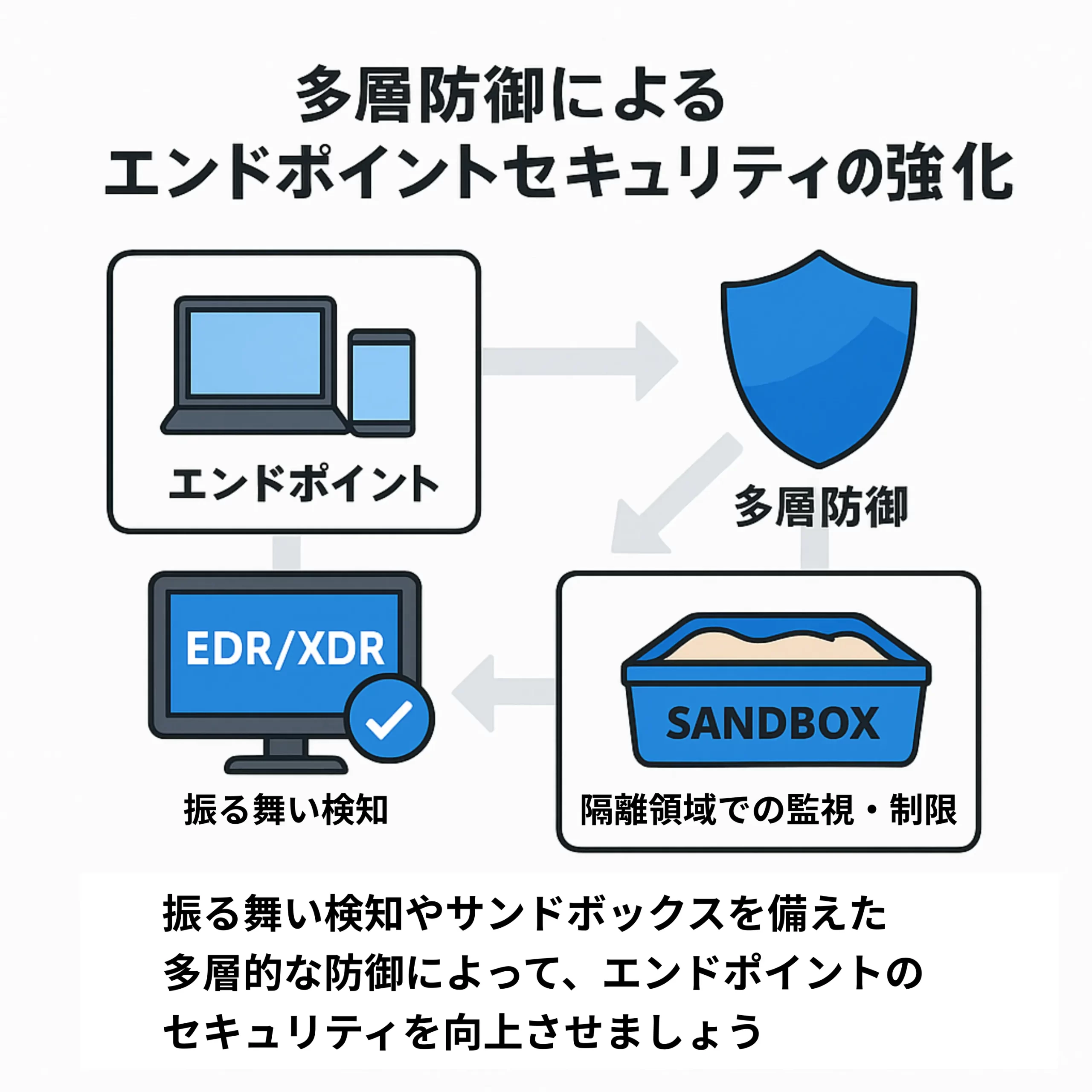

多層防御によるエンドポイントセキュリティの強化

ランサムウェアはエンドポイント(PC、スマートフォン、タブレットなど)での実行が必要なため、エンドポイントセキュリティの強化は効果的です。従来のシグネチャベース型※2のアンチウイルスソフトだけでなく、振る舞い検知やAIを活用した次世代のエンドポイント保護(EDR/XDR)サービスの導入が推奨されます。

これらのサービスは、未知のマルウェアも含めた異常な振る舞いを検知し、封じ込めることができるため、ゼロデイ攻撃※3にも対応可能です。さらに、アプリケーション制御やマクロセキュリティポリシー※4の設定により、未承認のプログラム実行やマクロ実行を制限することも効果的です。

また、サンドボックス※5と呼ばれる技術を活用し、不審なファイルを隔離環境で事前に検査することも有効な対策です。メールの添付ファイルやダウンロードファイルを自動的にサンドボックスで実行し、安全性を確認してから利用者に提供するシステムの導入を検討しましょう。

※2 シグネチャベース型:既知のマルウェアのパターン(シグネチャ)と照合して検出する従来型のウイルス対策手法

※3 ゼロデイ攻撃:修正パッチがない未公開の脆弱性を突いて、利用者が防御できないうちに攻撃する手法

※4 マクロセキュリティポリシー:Excelなどに組み込まれたマクロの実行を管理し、ウイルスや悪意ある動作を防ぐセキュリティ設定

※5 サンドボックス:不審なファイルやプログラムを安全に隔離された環境で実行し、その動作を分析することで、マルウェアを検出するセキュリティ技術

ネットワークのセグメンテーションとアクセス制御の厳格化

ランサムウェアの感染拡大を防ぐために、ネットワークのセグメンテーションは重要です。例えば、部門やシステムごとにネットワークを分割し、相互の通信を制限することで、ランサムウェアが他のネットワークに拡散するのを防ぐことができます。また、特に重要なシステムやデータにはアクセス制御を厳格化し、必要最小限のアクセスのみを許可する「最小権限の原則」を徹底しましょう。

このように、ゼロトラストアーキテクチャ※6の考え方を取り入れ、「信頼しない、常に検証する」という姿勢でネットワークを設計することが理想的です。

※6 ゼロトラストアーキテクチャ:全てのアクセスを常に疑い、信頼せずに検証するセキュリティモデル

定期的かつ安全なバックアップ体制の構築と復旧テストの実施

最後はランサムウェア攻撃への対策として非常に重要度が高いのが、定期的かつ安全なバックアップです。適切なバックアップが取れていれば、ランサムウェアに感染したとしても、データを失うことなく、システムを復旧できる可能性が高まります。

もう少し具体的な対策方法に触れると、バックアップには「3-2-1ルール」を適用することが推奨されます。これは、データの複製を少なくとも3つ作成し、2種類の異なるメディアに保存し、そのうち1つは物理的に離れた場所に保管するというルールです。また、バックアップは本番環境から論理的に分離し、ランサムウェアの感染が及ばないよう設計することが重要です。

さらに、バックアップからの復元テストを定期的に実施することも欠かせません。仮にテストを行なっていない場合は、いざという時にバックアップが使えない、または復元に予想以上に時間がかかるという事態に陥る可能性があります。例えば事業継続計画(BCP)の一環として、復旧目標時間(RTO)と復旧目標点(RPO)を設定し、それに基づいたテストを行うと良いでしょう。

ランサムウェア被害後の対処方法

万全の対策を講じていても、ランサムウェア攻撃を完全に防ぐことは困難です。被害に遭った場合の適切な対応が、被害を最小限に抑えるために重要です。

感染したシステムの即時隔離

ランサムウェア感染を検知したら、まず感染したシステムをネットワークから即時に隔離することが最優先です。LANケーブルを物理的に抜くか、Wi-Fi接続を切断し、他のシステムへの感染拡大を防ぎましょう。

可能であれば、感染が疑われるシステムの電源を切らず、メモリダンプ※7を取得することも検討しましょう。これは後の調査に役立つ可能性があります。ただし、暗号化がまだ進行中の場合は、プロセスを停止するために即座に電源を切ることも選択肢となります。

加えて、重要なのは感染の疑いのあるシステムを再起動しないことです。再起動により、証拠が失われたり、暗号化が開始されたりする可能性があります。

※7 メモリダンプ:稼働中のコンピュータメモリを丸ごと記録したもの。一般的に不具合解析やセキュリティ調査に用いる

インシデント対応チームへの報告と連携

次に、社内のインシデント対応チームまたはITセキュリティ担当者、そしてセキュリティ対策を外部の企業に委託している場合は担当窓口に速やかに報告します。ここでは、事前に策定したインシデント対応計画に基づいて、体系的に対処することが重要です。

外部のセキュリティ専門家や法執行機関への連絡も検討すべきです。日本では、IPAや警察のサイバー犯罪対策課などが支援窓口となります。特に情報漏洩の可能性がある場合は、個人情報保護委員会への報告も必要となる場合があります。

また、感染の拡大を防ぐために、全従業員への注意喚起と一時的な業務変更の指示も重要です。特に、共有フォルダやクラウドストレージへのアクセスを一時的に制限することで、二次感染を防ぐことができます。

身代金の要求には応じない

ランサムウェアの攻撃者は、身代金を支払えばデータを復元するためのキーを提供すると約束しますが、支払いに応じるべきではありません。理由は下記のように複数あります。

まず、犯罪者に支払いを行うことは、彼らの活動を資金面で支援することになります。また、支払いを行っても、すべてのデータが確実に復元される保証はなく、実際に復号キーが提供されないケースも多く報告されています。

さらに、一度支払いに応じた組織は「支払い意思のある標的」としてマークされ、再び攻撃を受ける可能性が高まります。このような理由から、身代金への要求には応じないことは一定、理にかなっていると言えるでしょう。

感染原因の調査と再発防止策の実施

当然ですが、復旧後に最も重要なのは、侵入経路や感染拡大の原因を徹底的に調査し、再発防止策を講じることです。原因究明にあたって社内のみで完結させるのではなく、外部のセキュリティ専門家に依頼してフォレンジック調査※8などを行うことも検討すべきです。

調査では、初期侵入ポイント、感染拡大の経路、攻撃者が使用した手法、そして悪用された脆弱性などを特定します。また、情報漏洩があったかどうかも確認する必要があります。

この調査結果をもとに、セキュリティ対策の見直しと強化を行います。例えば、脆弱性管理プロセスの改善、アクセス制御の厳格化、検知能力の向上などです。また、従業員への継続的なセキュリティ教育も重要です。さらに、インシデント対応計画やBCPの有効性を検証し、必要に応じて改訂することも忘れてはなりません。

※8 フォレンジック調査:コンピュータやネットワーク上の証拠を収集・分析し、不正や原因を明らかにする手法

クロジカサーバー管理は、2004年の創業以来、法人向けにクラウドに精通したエンジニアによる高度なセキュリティを担保したクラウド運用を提供し続けています。サーバー稼働数は315台に上り、サーバー稼働率は99.989%と高水準の環境を提供しています。24時間365日の監視保守対応はもちろん、独自の自動復旧システムの構築により安定したサーバー環境を実現しています。クロジカシリーズ合計で1,800社以上の導入実績があり中小企業から大手上場企業まで幅広い支援を行っています。

Webサイトにまつわるセキュリティで最低限注意しておきたい、

最新のサイバー攻撃手法と対応する防御策について要点をまとめた図解解説はこちら

(無料公開中)ホワイトペーパー

「サイバー攻撃の最新手法と防御策とは?〜事例とあわせて解説〜」

監修者:クロジカサーバー管理編集部

コーポレートサイト向けクラウドサーバーの構築・運用保守を行うサービス「クロジカサーバー管理」を提供。上場企業や大学、地方自治体など、セキュリティ対策を必要とするコーポレートサイトで250社以上の実績があります。当社の運用実績を踏まえたクラウドサーバー運用のノウハウをお届けします。

コーポレートサイトをクラウドでセキュアに

サーバー管理

クロジカガイドブック

- コーポレートサイト構築・運用の課題を解決

- クロジカサーバー管理の主な機能

- 導入事例

- 導入までの流れ