サイバー攻撃の手法は日々巧妙化し、その被害規模も拡大の一途を辿っており、サーバーに対する適切なセキュリティ対策の実装は企業の責務といえるでしょう。

本記事では、そんなサーバーのセキュリティの基本概念から実践的な対策手法、さらには効果的なセキュリティソフトウェアや専門企業による支援サービスまで、包括的な情報を提供いたします。技術的な詳細と実装における留意点を踏まえ、組織の規模や要件に応じた最適なセキュリティ戦略の構築にお役立てください。

この記事でわかること

① サーバーセキュリティ対策の概要

② ケース別のセキュリティ対策

③ サーバーセキュリティソフト3選

④ サーバーのセキュリティ対策支援会社3選

目次

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

サーバーセキュリティとは

一般的にサーバーセキュリティとは、企業のサーバー上に蓄積された重要データやサービスを、サイバー攻撃や障害などの様々な脅威から保護し、情報の機密性・完全性・可用性という情報セキュリティの基本3要素を確保しつつ正常に維持する取り組みを指します。

サーバーには顧客の個人情報や社外秘データなどビジネス上で重要な情報資産が数多く保存されており、それらが漏えい・改ざん・消失しないよう対策を施すことがサーバーのセキュリティ対策の主な目的です。

もし万が一、サーバーへの不正侵入を許して機密データを盗まれたり、サーバーダウンによって長時間サービス停止に陥ったりすれば、企業は法的な損害賠償リスクを負うだけでなく、取引先からの信用も失いかねません。こうした深刻な被害を防ぎ企業の信頼を守るために、サーバーセキュリティ対策の実施は不可欠です。

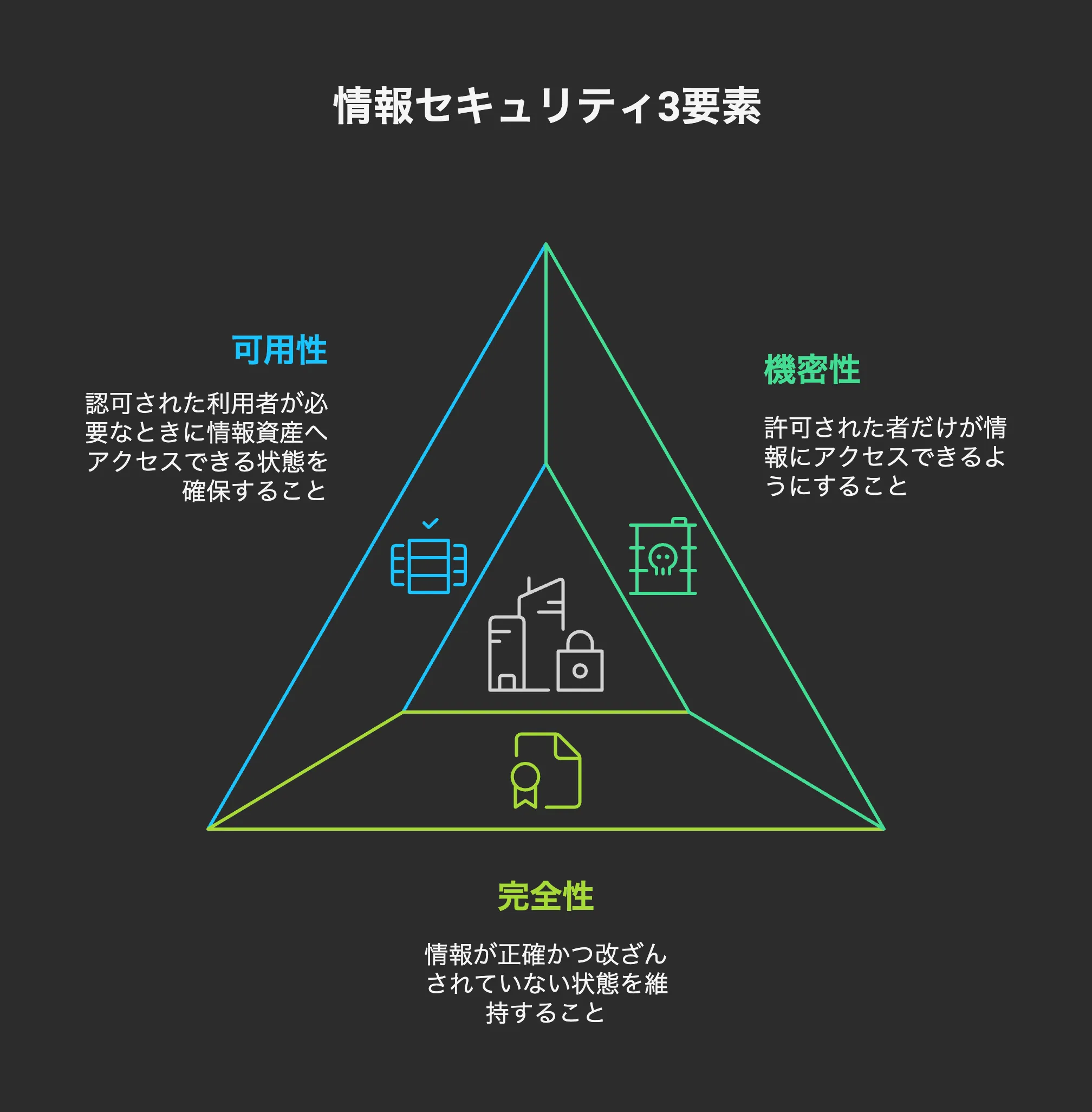

情報セキュリティ3要素(機密性・完全性・可用性)

サーバーセキュリティの土台として考えておきたいことは、情報セキュリティの基本原則である「CIAトライアド」と呼ばれる3要素でしょう。機密性(Confidentiality)とは許可された者だけが情報にアクセスできるようにすること、完全性(Integrity)とは情報やその処理方法が正確かつ改ざんされていない状態を維持すること、可用性(Availability)とは認可された利用者が必要なときに情報資産へアクセスできる状態を確保することを意味します。

例えば機密性を高めるにはアクセス制御や通信の暗号化、完全性には改ざん検知システムの導入、可用性にはサーバーの冗長化やバックアップ実施といった対策が取られます。サーバーセキュリティのあらゆる対策は、この3要素をバランス良く維持し、「データが漏れず」「改ざんされず」「止まらない」状態を目指すことが重要となってきます。

サーバーが直面する主要な脅威と攻撃の現状

近年、企業のサーバーを狙うサイバー攻撃はますます巧妙化・多様化しています。その中で代表的な脅威の一つがランサムウェア攻撃です。実際にIPAによるレポートにおいて、組織における被害発生件数では2025年時点でも依然としてトップに挙げられています。ランサムウェアに感染するとサーバー内のファイルが暗号化されて使用不能となり、身代金を要求されるなど深刻な業務停止や情報漏えいリスクに直結します。

また、OSやミドルウェアの脆弱性を突くゼロデイ攻撃や既知の欠陥を悪用する侵入も後を絶ちません。こうしたシステムの脆弱性を狙った攻撃は情報流出やサーバー乗っ取りの原因となるため、ランサムウェア攻撃と同様にIPAの「情報セキュリティ10大脅威」でも上位に位置づけられています。

さらに、DDoS攻撃(分散型サービス拒否攻撃)の脅威も見逃せません。DDoS攻撃では多数のマシンからサーバーに過剰なトラフィックを送りつけてサービスを麻痺させるもので、近年では大規模攻撃の増加傾向が指摘されています。

この他にも、機密情報を狙う標的型攻撃やサプライチェーン経由の侵入、内部関係者による不正など、サーバーを取り巻く攻撃手法は多岐にわたります。現在の脅威動向を正しく把握し、自社のサーバーがどのような攻撃リスクに直面しているかを認識しておくことが重要です。

表1: IPA 情報セキュリティ10大脅威 2025 ランキング

| 順位 | 脅威名(組織向け) | 概要と関連情報 |

| 1位 | ランサム攻撃による被害 | データを暗号化し身代金を要求。情報漏えいや二重恐喝のリスクも増大。フィッシングメール、RDP不正アクセス、ソフトウェア脆弱性悪用が主な手口。2021年以降連続で首位 。 |

| 2位 | サプライチェーンや委託先を狙った攻撃 | 直接的な標的ではなく、取引先や委託先のセキュリティの弱点を悪用。組織全体でのセキュリティ強化が重要 。 |

| 3位 | システムの脆弱性を突いた攻撃 | OSやミドルウェアの脆弱性を悪用した侵入。情報流出やサーバー乗っ取りの原因となる 。 |

| 4位 | 内部不正による情報漏えい等 | リモートワークの広がりや従業員の意識不足、不満増加が要因。技術的対策に加え、従業員教育や意識啓発が必須 。 |

| 5位 | 機密情報等を狙った標的型攻撃 | 特定の組織や個人を狙い、機密情報を窃取する攻撃 。 |

| 6位 | リモートワーク等の環境や仕組みを狙った攻撃 | リモートワーク環境特有の脆弱性を狙う。アクセス権限の厳格化や監視体制強化が推奨される 。 |

| 7位 | 地政学的リスクに起因するサイバー攻撃 | 国家間の対立や紛争を背景としたサイバー攻撃。国際情勢がサイバー空間の脅威に影響 。 |

| 8位 | 分散型サービス妨害攻撃(DDoS攻撃) | 多数のマシンから過剰なトラフィックを送りつけ、サービスを麻痺させる。近年大規模化の傾向 。 |

| 9位 | ビジネスメール詐欺 | 偽のメールを使い、金銭や情報を詐取する 。 |

| 10位 | 不注意による情報漏えい等 | 従業員のミスや意識不足による情報漏えい 。 |

セキュリティ対策の優先順位の考え方

あらゆる脅威に備えたいとはいえ、時間やリソースは無限ではないため、サーバーセキュリティ対策には優先順位付けが欠かせません。闇雲に対策を講じるのではなく、まずはリスクの大小を評価して重要度の高いものから実施するリスクの比重をベースにしたアプローチを意識することが重要です。

具体的には、リスクの大きさをサーバーごとに「資産の重要度 × 脅威レベル × 脆弱性レベル」のようなイメージでスコアリングして数値化するということも一つでしょう。数値が高い(つまり発生可能性および影響度が高い)項目から順に対策を実施していくことで、限られたリソースでも効率的かつ効果的に重大インシデントを防ぐことができます。

例えば外部公開サーバーの脆弱性対応やバックアップ構築といった、事業影響の大きい領域から優先的に強化し、リスクが相対的に低い部分は後回しにする判断が重要です。こうした優先順位の考え方により、過不足のない現実的なセキュリティ計画を練ることができます。

クラウド/オンプレミスの違いと留意点

サーバー形態によっても留意すべきセキュリティ対策は異なります。オンプレミス(自社運用)の場合、ハードウェアからソフトウェアまで全て自社で管理・制御できる反面、物理設備の保護からネットワーク境界防御まで全責任が自社に及ぶ点に注意が必要です。

一方、AWSやAzureなどのクラウドサービスを利用する場合は「責任共有モデル」の考え方を理解しなければなりません。クラウドではサービス提供者(クラウド事業者)と利用者(企業)の責任範囲が分担されており、インフラ層のセキュリティはクラウド事業者が担う一方で、利用者はクラウド上に構築したOSやミドルウェア、データに対するセキュリティ対策を自ら講じる責務があります。

つまりクラウド固有の設定やアクセス制御、データ暗号化などは利用者側の対策領域となる点に留意が必要です。またクラウド環境では、自社内ネットワークだけでなく社外の端末や場所からサービスにアクセスできるため、従来のオンプレミス環境以上にID管理やエンドポイント対策を強化する必要があります。

例えば、社員の私用PCからクラウド上のサーバーにアクセスするケースも想定し、多要素認証の導入やゼロトラストネットワークの検討など、境界を越えたセキュリティ対策が欠かせません。

一般的に、クラウド事業者のデータセンターは高度に堅牢化・冗長化されていますが、自社オフィス内に設置したオンプレミスサーバーは災害対策や設備冗長性の面で劣る場合がある(多い)点にも注意が必要です。

自社システムをクラウドに移行するかオンプレミスを維持するか検討する際は、こうしたセキュリティ上のメリット・デメリットと必要な追加対策を踏まえて判断すべきでしょう。

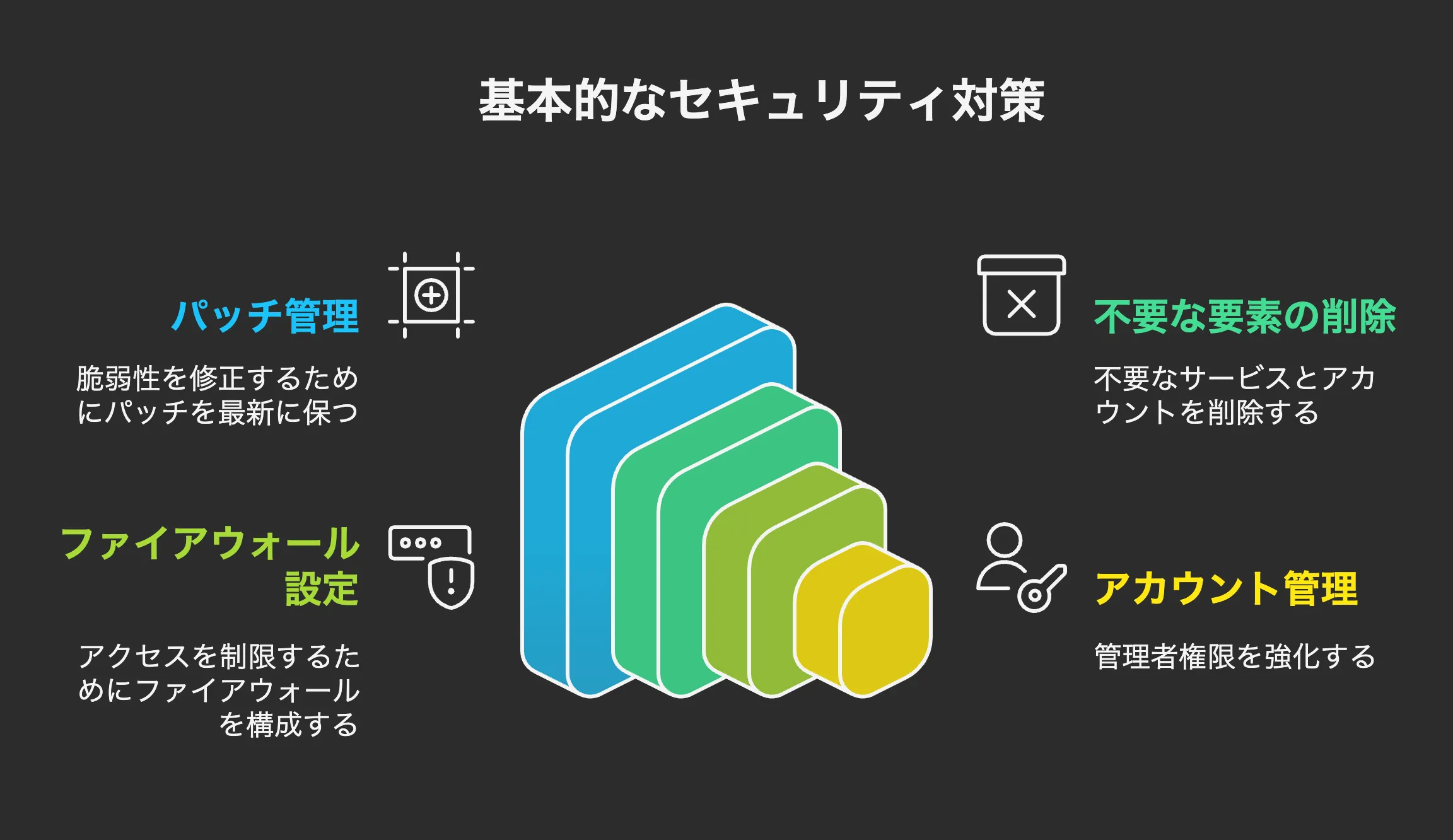

【必須対策】すぐに実装すべき基本的なセキュリティ対策

セキュリティパッチの適用と自動更新管理

OSやミドルウェアの脆弱性を修正するセキュリティパッチは、攻撃者が悪用する恐れがあるため、常に最新状態を保つ必要があります。実際、警察庁の報告では侵入経路の68%にパッチ未適用の脆弱性が関与しており、迅速な適用が強く求められています※1。ただ、パッチ適用を手動で行うのは負荷が大きいため、自動更新設定やパッチ管理ツールで適用漏れを防止し、継続的に最新状況を維持することが重要です。

※1 参照:警察庁-令和5年上半期におけるサイバー空間をめぐる脅威の情勢等について_(3) 侵入経路とされる機器のセキュリティパッチの適用状況

不要サービス・アカウント・ポートの停止・削除

開発用やテスト用の不要なサービス・アプリケーション、使わなくなったユーザーアカウントは、脆弱性を含んだまま放置すると攻撃の踏み台となり得ます。したがって、不要なものは停止・アンインストールし、退職者のアカウントなども速やかに削除します。また、サーバーに不必要なポートを開放しておくと攻撃者の侵入経路になるため、不要なポートは閉じておきましょう。

ファイアウォール設定による適切なアクセス制御

ファイアウォールはネットワーク境界でIPアドレスやポート番号を基に通信を制限し、許可されていないアクセスを遮断する基本的な防御装置です。例えば外部からの不正アクセスをファイアウォールルールでブロックすることで、攻撃トラフィックがサーバーに到達するのを防げます。設定例として、あらかじめ必要なサービスポートのみを許可し、その他をデフォルト拒否とするホワイトリスト方式が有効です。また、ファイアウォールのルールは定期的に見直し、最小限の通信だけが通るように管理しておきましょう。

管理者権限とアカウント管理の強化

管理者アカウントには最小権限の原則を徹底し、運用に必要最小限の権限のみを付与します。OSのデフォルト管理者アカウント(例:rootやAdministrator)は攻撃者に知られているため、別名に変更したり無効化したりしておくことで安全性が上がります。さらに、管理者アカウントには推測されにくい強力なパスワード(数字・英字・記号を組み合わせ10桁以上)が必須です。これによりアカウント情報漏洩時のリスクを低減できます。

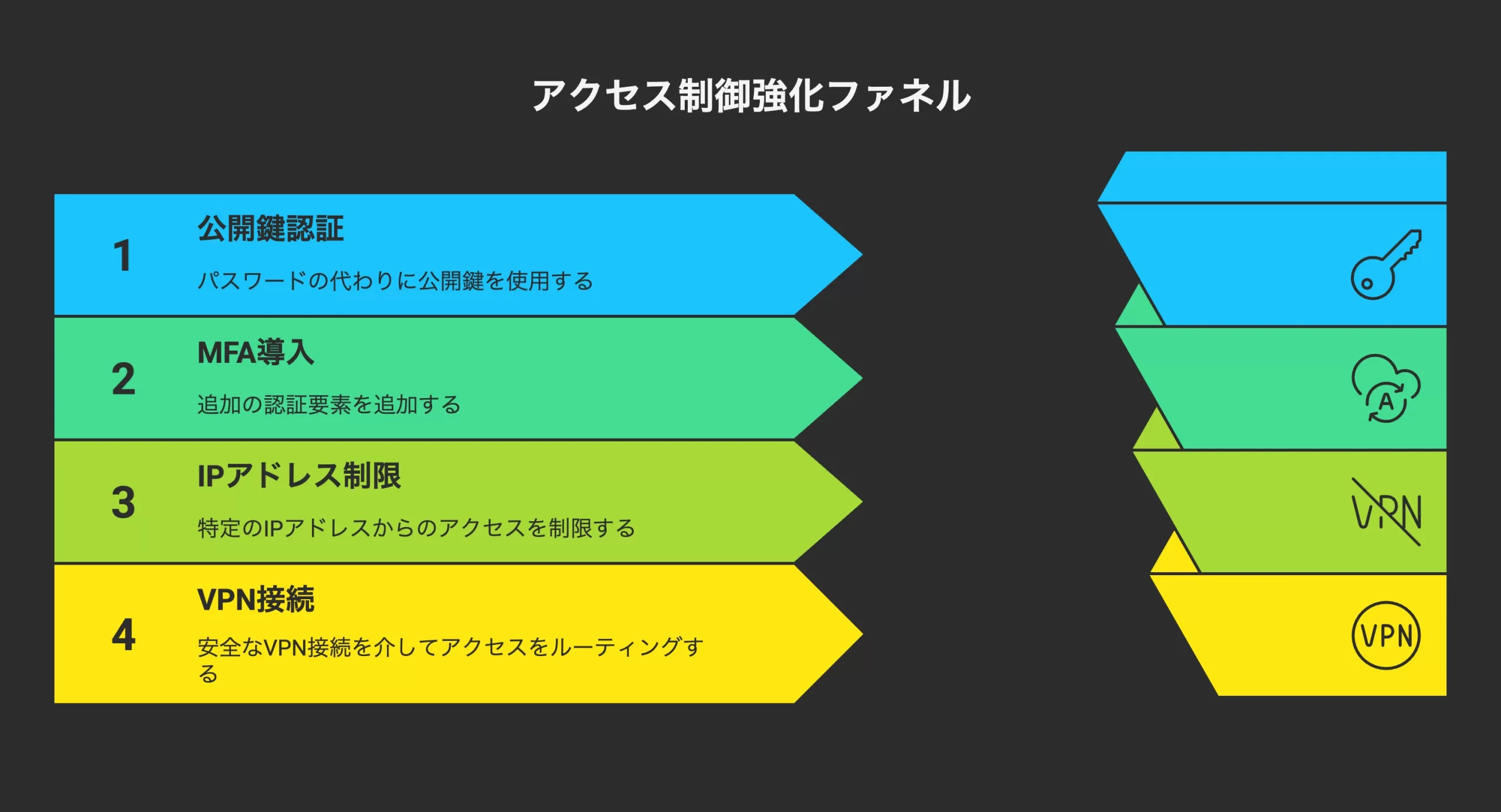

【認証・アクセス制御】不正アクセスを防ぐ認証システム強化

SSH接続のセキュリティ強化(公開鍵認証)

SSHログインにおいては、パスワード認証ではなく公開鍵認証を必須とし、秘密鍵なしではログインできないよう設定します。加えて、rootユーザーでの直接ログインを禁止し、一般ユーザーとsudoで管理する方式に切り替えます。

多要素認証(MFA)の導入と運用

パスワード以外の認証要素を組み合わせる多要素認証(MFA)を管理者および重要アカウントに導入することも不正アクセスに有効です。MFAは「知識要素(パスワード)」「所持要素(ワンタイムパスワードやスマホアプリ)」「生体要素(指紋など)」を組み合わせて認証を行うため、パスワード漏えいだけではログインできなくなり、認証を強化できます。一般的にID/パスワードのみでは防御が難しい高度攻撃に対して有効であり、重要システムへの不正アクセス防止に寄与します。

IPアドレス制限とVPN接続の活用

管理用インターフェースへのアクセスはIPアドレス制限を設定し、社内ネットワークや特定の拠点IPからの接続のみ許可することで攻撃対象範囲を絞ります。仮に社外からの運用やメンテナンスが必要な場合は、必ず仮想プライベートネットワーク(VPN)を経由させ、安全な経路でアクセスさせます。VPNによって社内ネットワークに仮想接続させることで、サーバー自体は社内限定アクセスのままにできるため、直接の外部接続による侵入リスクを低減できます。

サイバー攻撃に備えるセキュリティ対策

サイバーセキュリティ管理

クロジカガイドブック

- AIで巧妙化・自動化するサイバー攻撃への課題

- クロジカ サイバーセキュリティ管理の主な機能

- 導入までの流れ

【脅威別対策】攻撃手法に応じた具体的な防御方法

SQLインジェクション・XSS等のWebアプリケーション攻撃対策

Webアプリへの攻撃を防ぐには、まずアプリ自身に安全な処理を組み込みます。例えば、SQLインジェクション対策では、ユーザーが入力した文字列をそのまま命令文につなげるのではなく、あらかじめ用意した「ひな形」にあとからデータをはめ込む方式(プリペアドステートメント)を使うことで、不正なコードの実行を自動的に止められます。

Webページに表示するユーザーの入力は、そのままブラウザで実行されないように「<」や「>」などの特殊文字を別の記号に置き換える(HTMLエスケープ)か、必要に応じてCSP(コンテンツセキュリティポリシー) という仕組みで怪しいスクリプトの動きを制限します。さらに、WAFを導入すると、既に知られている攻撃パターンをリアルタイムで見つけてブロックしてくれるので、悪意のある攻撃を効果的に防ぐことが期待できます。

DDoS攻撃への対応と緩和策

DDoS攻撃対策には、専門の防御サービス活用が有効です。たとえばクラウド環境であればAWS ShieldやAzure DDoS ProtectionといったDDoS対策専用サービスを利用し、大量トラフィックを吸収・緩和できます。また、サーバー前段にCDNやWAFを配置してリクエストを分散させると、オリジンサーバーへの負荷を下げることができます。

不正アクセス・総当たり攻撃の防止

総当たり攻撃やブルートフォース攻撃には、ログイン試行回数の制限が効果的です。具体的にはSSHや各種ログインの連続失敗が一定回数を超えたらアカウントをロックアウトし、一定時間以上再ログインを拒否する設定を行います。

また、前述したように管理画面などへのアクセスは可能な限り特定IPからのみ許可し、それ以外からの接続はファイアウォールで遮断します。不審な接続試行はログに記録し、fail2banなどのツールで自動的に攻撃元IPをブロックして継続攻撃を防ぎます。

ランサムウェア・マルウェア対策

ランサムウェア対策としては、まずOSやアプリを常に最新状態に保つことと、多要素認証や細かなアクセス制御で侵入経路を遮断します。また、エンドポイント保護ソフトやEDRを導入し、マルウェア感染前後の挙動を検知・隔離できる体制を構築します。

加えて、職員への教育も重要で、例えば不審なメールの添付ファイルを開かせないよう指導することで感染リスクを低減します。これらに加えて定期バックアップを必ず取得し、万一暗号化被害に遭ってもデータを復旧できる体制を整えます。

【監視・検知】セキュリティインシデントの早期発見

アクセスログの収集と効果的な監視設定

不正侵入や内部不正を検出するには、サーバーやネットワーク機器が出力する各種ログの収集と分析が不可欠です。アクセスログやシステムイベントログ、Webアクセスログなどを集中管理し、異常なリクエストパターンやエラー頻発、深夜帯の不自然なアクセスを監視します。例えば、不正なIPからの大量アクセスや、短期間のログイン失敗が続くといった兆候は攻撃の前兆なのでアラートを通知します。

異常検知システムの導入と運用

IDS/IPSやホスト型侵入検知(HIDS)などの異常検知システムを導入し、ネットワーク/サーバーの振る舞いから攻撃を監視することもインシデントの早期発見につながります。IDSを設置すれば、マルウェア侵入や権限昇格などの不正アクセスをリアルタイムに検知でき、インシデント発生をいち早く管理者に知らせることが可能です。

また、エンドポイントではEDR/XDRツールによって不審なプロセス実行やファイル操作を継続監視し、未知の攻撃も含めて検出することができます。これらの異常検知機能を運用することで、従来のログ監視だけでは捕えられない侵入のサインもつかむ体制を実現できます。

SIEM活用によるログ分析と脅威検知

SIEM(Security Information and Event Management)を活用し、サーバーやネットワーク、セキュリティ機器などから収集した膨大なログを一元分析するという選択肢もあります。SIEMはログの相関分析やリアルタイム監視により、平常時とは異なるパターンを自動検知してアラートできます。

ダッシュボードで可視化された脅威情報やレポート機能を利用すれば、複数システムのログから総合的にリスクを把握でき、インシデント対応のスピードと精度を大幅に向上させます。

【運用管理】継続的なセキュリティ管理とバックアップ戦略

構築時のセキュリティチェックリスト

サーバー構築時には、CISベンチマークなどのセキュアな構成ガイドラインに沿って基本設定を行います。たとえば、初期セットアップでは管理者アカウント名の変更やSSHポートの変更、不要サービスの無効化、iptablesなどによるファイアウォール設定、ログ収集の有効化などを実施します。これらの設定により、初期段階から既知のリスクを低減し、安全な基盤を構築できます。

関連記事はコチラ

運用中の定期点検項目と脆弱性管理

運用中は、定期的な脆弱性スキャンやログレビューを実施します。脆弱性スキャンツールでサーバーを診断し、新たに発見された問題があれば修正パッチを適用します。加えて、OSやミドルウェアのアップデートも継続的に行い、パッチ適用状況を定期的にチェックします。また、実運用中はファイアウォールやIDSのルール更新、不要ポートの再確認、ログ監視設定の見直しなども定期的に行い、環境変化に応じて対策を強化することが重要です。

バックアップ・災害復旧計画の策定

データ保護の基本として重要なものに関しては「3-2-1ルール」(データを3つコピー、2種類の媒体に保存し、1つはオフサイト保管)の原則に従うことを検討しましょう。サーバー上の重要データは定期的にバックアップし、可能であればオンライン・オフライン双方に保管します。

さらに、バックアップのリストア手順や災害復旧計画(DRP)を文書化し、定期的な訓練・確認を行って実効性を検証します。こうした準備により障害発生時にも業務継続できる体制を整えます。

インシデント発生時の対応手順

セキュリティインシデントが発生したら、まず感染機器をネットワークから隔離し、被害の拡大を防ぎます。関連ログを保全した上で原因を調査し、必要であれば警察や情報セキュリティ専門家に報告します。事前に対応フローを策定しておくことで、担当者間の連携と初動対応の迅速化が可能になります。インシデント対応後は再発防止策を講じ、システムを正常時に復旧させます。

サーバーセキュリティソフト3選

Trend Vision One – Endpoint Security

Trend Vision One – Endpoint Securityは、エンドポイント(PC/サーバー/クラウド環境)を対象とした Trend Micro の統合型セキュリティソリューションです。リアルタイムでマルウェア・ランサムウェア・ゼロデイ攻撃を防ぎ、EDR/XDR 機能によりインシデントの検出・調査・対応を一画面で行えます。また、自動脅威インテリジェンス、脆弱性の仮想パッチ、ファイル改ざん検知など、多層的防御に対応し、クラウド/オンプレミス/ハイブリッド環境全体を一本化して防御できます。

Kaspersky Endpoint Security for Business

Kaspersky Endpoint Security for Businessは、企業向けのエンドポイント保護ソフトで、最新の脅威に対応する多彩な検出エンジンと高度なポリシー機能を備えています。クラウドのコンソール上またはオンプレミスのWebコンソールで管理でき、Windows、Linux、macOSなど幅広いプラットフォームに対応しています。多層的なマルウェア防御と振る舞い検知機能により、サーバー上の既知・未知の脅威を防ぎます。

Palo Alto Networks Prisma Cloud

Palo Alto Networks Prisma Cloudはクラウド向けセキュリティソリューションで、CSPM(設定管理)とCWPP(ワークロード保護)を統合しています。クラウドワークロード(サーバー、コンテナ、サーバーレス)に対し、自動的に脆弱性スキャンとマルウェア検査を行う機能を持ち、AWS/GCP/Azure上のサーバーを包括的に守ることができます。また、脆弱性管理や不正検知のダッシュボードも提供し、クラウド環境全体のセキュリティ強化に貢献するサービスです。

サーバーのセキュリティ対策支援会社3選

インターネットイニシアティブ(IIJ)

IIJは大手ISPとしてのネットワーク技術を活かし、エンドポイントからネットワーク、SOC運用まで包括的なセキュリティサービスを提供しています。例えば「IIJセキュアエンドポイントサービス」はクラウド型の統合エンドポイント保護で、アンチウイルス・EDR・資産管理・バックアップを組み合わせ、外部脅威の検知から感染後の隔離・復旧までワンストップで支援が可能です。

SCSKセキュリティ株式会社

SCSKセキュリティは統合セキュリティプラットフォームの提供からコンサルティング、脆弱性診断・ペネトレーションテスト、セキュリティ運用(SOCサービス)まで幅広いサービスを展開しています。サーバーの防御対策としても、24時間365日のセキュリティ監視・運用やコンサルティングサービスを提供し、専任のセキュリティエンジニアがインシデント検知から対応まで支援しています。

クロジカ サイバーセキュリティ管理(TOWN株式会社)

クロジカ サイバーセキュリティ管理は、2004年の創業以来、法人向けにクラウドに精通したエンジニアによる高度なセキュリティを担保したクラウド運用を提供し続けています。官公庁や金融業界への支援実績をはじめシリーズ合計で1,800社以上の導入実績があります。セキュリティ対策の製品選定から設計・構築・運用までワンストップでフルサポートしています。

サーバーセキュリティ対策でよくある質問

セキュリティ対策にかかるコストの目安は?

Q:セキュリティ対策にかかるコストの目安はありますか?

A:セキュリティ対策の費用は導入規模や製品・サービス内容によって大きく異なります。無料ツールで済む簡易的な対策もあれば、大規模なログ監視やペネトレーションテストでは数百万円単位になることもあります。

参考として本記事で触れたWAFや脆弱性診断は下記のような費用で提供されています。

・WAF(SiteGuard):初期費用100,000円、月額25,000円(400GBプラン)

参考:https://www.eg-secure.co.jp/siteguard/siteguard-cloud-edition

・脆弱性診断(Proactive Defense):スタンダードプラン(22項目診断)10画面:約 77万円

参考:https://www.proactivedefense.jp/services/vulnerability-assessment/web-application

対策にはソフトウェア・ハードウェアの導入費用だけでなく、運用管理費や教育コストも含めて検討するとよいでしょう。

小規模サイト向けの最低限対策とは?

Q:小規模サイト向けの最低限の対策にはどのようなものがありますか?

A:小規模サイトではコストや運用リソースを抑えつつ、基本的な対策を確実に実施します。例えばサーバーOSやCMSは最新パッチを適用し、管理者パスワードは強固にします。また通信の暗号化にSSL/TLSを必須とし(無料のLet’s Encrypt等を活用)、重要なページには二要素認証を導入します。

さらに、ファイアウォールやセキュリティプラグインによる簡易WAF機能の利用、バックアップの定期化も行い、まずは入口の堅牢化とデータ保全を重点的に整えることから始めると良いでしょう。

サーバーセキュリティ対策の内製・外注の判断軸

Q:サーバーセキュリティ対策を内製で行うか外部委託するべきかの判断基準はありますか?

A:サーバーのセキュリティ対策を内製化するか外部委託するかは、人的リソース、自社に必要な要件に対する専門性の有無、コスト比較、業務継続性など複数要素で検討します。仮に自社にセキュリティ専門家が不足している場合や24時間体制の監視が必要な場合は、セキュリティベンダーへのアウトソーシングが有効です。

一方、内製化できれば運用ノウハウの蓄積や素早い対応が可能となり、長期的なコスト削減につながることもあります。上記の判断材料を踏まえ、自社の規模や重要度、リスク許容度に応じて決定するのが望ましいでしょう

監修者:クロジカサーバー管理編集部

コーポレートサイト向けクラウドサーバーの構築・運用保守を行うサービス「クロジカサーバー管理」を提供。上場企業や大学、地方自治体など、セキュリティ対策を必要とするコーポレートサイトで250社以上の実績があります。当社の運用実績を踏まえたクラウドサーバー運用のノウハウをお届けします。

コーポレートサイトをクラウドでセキュアに

サーバー管理

クロジカガイドブック

- コーポレートサイト構築・運用の課題を解決

- クロジカサーバー管理の主な機能

- 導入事例

- 導入までの流れ